Moderne Verschlüsselungsverfahren sind nahezu unknackbar. Geheimdienste investieren daher momentan intensiv in Hintertür-Methoden, mit denen man Verschlüsselungen umgehen kann. Ein neuer Fund in den Unterlagen Edward Snowdens zeigt einige Beispiele.

An dieser Veranstaltung würde ich gerne mal teilnehmen: das Trusted Computing Base (TCB) Jamboree der CIA. Leider dürfen sich an diesem jährlich stattfindenden Treffen (“Jamboree” bedeudet üblicherweise “Pfadfindertreffe” oder “Budenzauber”) nur Mitarbeiter von US-Geheimdiensten beteiligen. Diese tauschen sich dort über die neuesten technischen Schnüffel-Methoden aus, mit denen CIA, NSA und Co. ihrer Arbeit nachgehen.

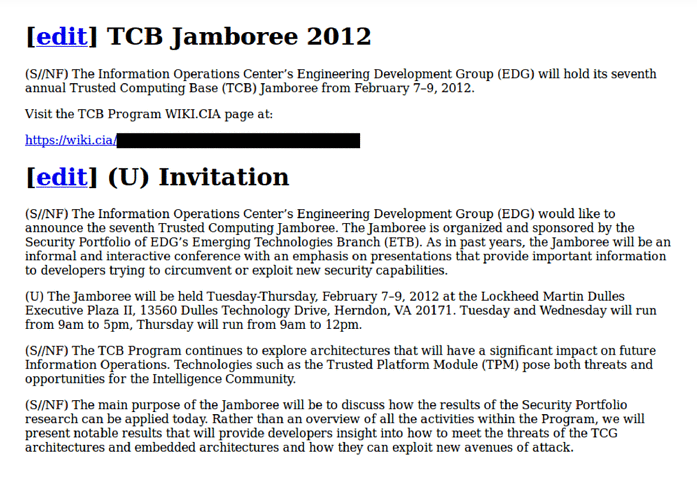

Normalerweise wüssten wir gar nicht, dass es das TCB Jamboree überhaupt gibt. Doch die von Edward Snowden geleakten Informationen enthalten Informationen darüber, und auf diese ist das Web-Portal The Intercept nun gestoßen. Unter anderem fanden die Intercept-Redakteure eine Einladung zum TBC Jamboree 2012:

Anscheinend gab es in den Snowden-Unterlagen außerdem Informationen zu einem Vortrag, der beim TBC Jamboree 2012 gehalten wurde. Referenten waren Sicherheitsfachleute der Firma Sandia, die für US-Geheimdienste arbeitet. Thema des Vortrags: Wie man die Sicherheit von Rechnern der Firma Apple aushebeln kann.

Offensichtlich verstanden die Sandia-Mitarbeiter etwas von der Sache. So erklärten sie, dass sie eine manipulierte Version der Apple-Entwicklungs-Software Xcode entwickelt hatten. Apps, die mit diesem manipulierten Programm erstellt werden, enthalten eine Hintertür, die Passwörter und andere Informationen klaut. Diese Apps können anschließend im App-Store von Apple verkauft werden.

Die Sandia-Forscher berichteten außerdem, sie hätten die Update-Software für das Apple-Betriebssystem OS X manipuliert, damit diese auf Apple-Computern einen Key-Logger installiert. Leider geht aus den Snowden-Unterlagen nicht hervor, ob die Schadversionen von Xcode und dem Updater auch tatsächlich in Verkehr gelangt sind.

Die Enthüllungen von The Intercept zeigen einmal mehr, wie die heutigen Schnüffelbehörden arbeiten. Da moderne Verschlüsselungsverfahren nahezu unknackbar sind, greifen sie nicht die Verfahren an sich an, sondern deren Einsatzumgebung. Wenn es den Geheimdienst-Hackern gelingt, an Schlüsseln heranzukommen (wie im Fall des Gemalto-Hacks) oder Daten abzugreifen, während sie im Klartext verarbeitet werden, dann lässt sich eine Verschlüsselung aushebeln.

Ich bin mir ziemlich sicher, dass wir in naher Zukunft noch von zahlreichen weiteren Geheimdienst-Aktionen hören werden, die das Aushebeln (aber nicht das Knacken) von Verschlüsselung zum Ziel haben. Mal sehen, was den Schlapphüten noch so alles einfällt.

Follow @KlausSchmeh

Zum Weiterlesen: Warum es für die NSA kein Problem war, Merkel abzuhören

Kommentare (1)