In den USA hat ein vierzehnfacher Mörder ein verschlüsseltes iPhone hinterlassen. Die Polizei hat nun die Firma Apple aufgefordert, beim Entschlüsseln zu helfen. Doch Apple weigert sich.

Hier geht es zu Teil 1.

Am 2. Dezember 2015 schockierte ein Verbrechen die USA. Bei der Weihnachtsfeier einer Gesundheitsbehörde in San Bernardino (Kalifornien) stürmten plötzlich zwei Personen im Tarnanzug in den Raum und schossen mit Sturmgewehren wild um sich. Nach nur etwa vier Minuten suchten sie das Weite. Beide starben anschließend auf der Flucht in ihrem Auto im Kugelhagel der Polizei. Die Bilanz: 14 Todesopfer (die Täter nicht mitgezählt) und 22 Verletzte.

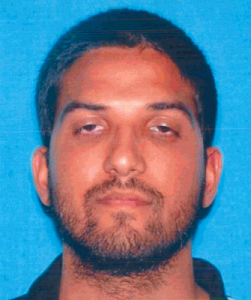

Die Täter waren schnell identifiziert: Syed Farook, Angestellter der Gesundheitsbehörde, und seine Frau Tashfeen Malik. Farook hatte die Weihnachtsfeier verlassen und war wiedergekommen – schwer bewaffnet und mit seiner Frau als Komplizin. Sowohl Farook als auch Malik waren Muslime.

Die Hintergründe der Tat sind nicht vollständig geklärt. Anscheinend waren Farook und Malik nicht Mitglied einer Terroristengruppe. Sie waren vor der Tat nicht mit Straftaten aufgefallen. Die Umstände sprechen dennoch für eine Tat mit muslimisch-terroristischem Hintergrund. Inwiefern es Mitwisser und Unterstützer gegeben hat, ist nicht vollständig geklärt.

Das verschlüsselte iPhone

Bei Syed Farook fand die Polizei ein iPhone. Dieses ist mit einem Passwort gesichert. Dies muss zunächst nichts heißen, denn bei vielen Computern lässt sich der Passwortschutz umgehen, indem man direkt auf das Speichermedium zugreift. Die neueste Version des iPhone-Betriebssystems iOS geht jedoch einen Schritt weiter. Sie nutzt das Passwort, um einen Schlüssel abzuleiten, mit dem fast der gesamte Inhalt des iPhones verschlüsselt wird.

Die Polizei konnte somit nicht auf die iPhone-Daten zugreifen. Auf Verdacht ein paar Passwörter auszuprobieren, verbietet sich, denn nach zehn Fehleingaben löscht das eingebaute Verschlüsselungsprogramm alle Daten.

Kann Apple helfen?

Das FBI hat nun die Firma Apple um Hilfe gebeten. Dabei ist klar, dass Apple keinen Generalschlüssel besitzt, mit dem sich ein iPhone ohne Weiteres entschlüsseln lässt.

Denoch könnte Apple etwas tun. Denn das Unternehmen kennt die genaue Funktionsweise des eingebauten Verschlüsselungsprogramms und weiß daher, wo im Speicher bestimmte Informationen abgelegt werden. Interessant ist vor allem eine Information (sie dürfte bei allen iPhones gleich sein), die jeweils zusätzlich zu den Nutzdaten verschlüsselt wird. Durch das Entschlüsseln dieser Zusatzinformation kann das Programm prüfen, ob das eigegebene Passwort korrekt ist. Im negativen Fall wird eine Fehlermeldung ausgegeben.

Da man bei Apple die besagte Information kennt und weiß, wo die verschlüsselte Version davon abgelegt ist, könnte man diese Daten extrahieren und auf einem anderen Computer eine Passwortsuche starten. Wenn Fanook ein Passwort gewählt hat, das in einem Wörterbuch steht, dürfte die Suche erfolgreich verlaufen. Es gibt Fälle, in denen eine solche Suche nur Sekunden dauerte. Im Fall des wegen Kinderpornografie-Besitzes verurteilten Justin Gerard Gryba dauerte es dagegen zweieinhalb Jahre. Die Passwörter des Maskenmanns konnte die Polizei trotz großer Anstrengungen überhaupt nicht ermitteln.

Apple weigert sich

Bisher hat sich Apple jedoch geweigert, der Polizei beim Dechiffrieren zu assistieren – obwohl das Unternehmen sogar per Gerichtsbeschluss dazu aufgefordert wurde. Apple fürchtet einen Präzendenzfall und will verhindern, dass Zweifel an der Sicherheit der iPhone-Verschlüsselung aufkommen.

Theoretisch könnte man auch ohne Apple eine Entschlüsselung in Angriff nehmen. Dazu müsste man jedoch den Speicherinhalt eines iPhone analysieren und den Code deassemblieren – in der Hoffnung, das Verschlüsselungsprogramm irgendwann so gut zu verstehen, dass man die benötigten Informationen im Speicher findet.

Doch dies wäre aufwendig, und es gäbe keine Erfolgsgarantie. Wenn Apple bei der nächsten iOS-Version etwas ändert, müsste man mit der Analyse wieder von vorne anfangen. Im Übrigen gibt es Techniken, mit denen man das Untersuchen eines Programms deutlich erschweren kann (Obfuskation).

Ein Fall von vielen

Einen Artikel mit Filmbeitrag über den Terroranschlag in San Bernardino gibt es auf Tagesschau.de. Die Blog-Leser roel, robsn und Randifan haben mich dankenswerterweise auf den Fall aufmerksam gemacht.

Kommentare (18)