Edward Snowden, der berühmte Whistleblower, hat folgenden Tweet veröffentlicht: ffdae96f8dd29237 4a966ec8b57d9cc6 80ce1d23cb7072c5 22efe32a1a7e34b0. Nun wird gerätselt.

Edward Snowden war bisher vor allem als Whistleblower bekannt – also als jemand, der Geheimnisse verrät. Seit vorgestern gehört Snowden jedoch auch zu denjenigen, die Geheimnisse in die Welt setzen. Damit hat er für einiges Rätselraten gesorgt.

Der zurückgezogene Tweet

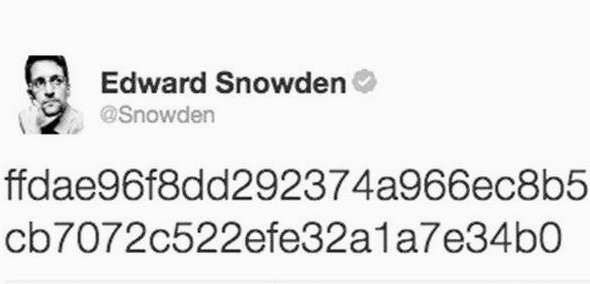

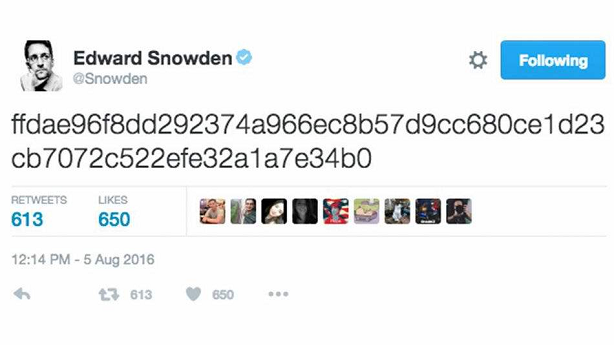

Das Objekt, um das sich alles dreht, ist ein Tweet, den Snowden am 5. August um 12:14 Uhr (vermutlich Moskauer Zeit) verschickt hat. Danke an die Blog-Leser Peter de Boer und John Haas für den Tipp.

Der Tweet besteht ausschließlich aus einer Folge von 64 Buchstaben, die sich als 32-stellige Hexadezimal-Zahl interpretieren lässt:

ffdae96f8dd292374a966ec8b57d9cc6 80ce1d23cb7072c522efe32a1a7e34b0

Innerhalb von Minuten zog Snowden den Tweet wieder zurück.

Nachdem zunächst einige englischsprachige Portale über den Snowden-Tweet berichteten, hat die Geschichte in den letzten Stunden auch die deutsche Web-Sphäre erreicht. Inzwischen gibt es Artikel zum Thema in der Welt, bei Focus Online, bei N24 und auf anderen Portalen.

Eine verschlüsselte Botschaft?

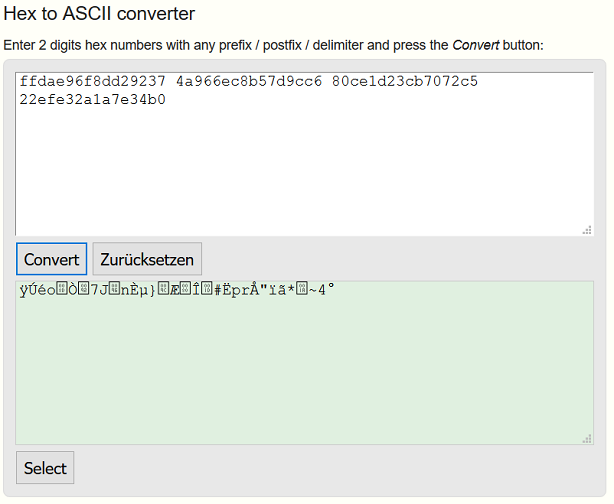

Was steckt hinter dem Tweet? Möglich wäre, dass jeweils ein Zeichenpaar (ff, da, e9, f8 usw.) einen Buchstaben oder eine Zahl im ASCII-Code darstellt. Eine entsprechende Konvertierung liefert jedoch nur Zeichensalat:

Getreu dem in diesem Blog vielfach zitierten Motto “wer einen Hammer hat, betrachtet jedes Problem als Nagel” könnte es sich bei Snowdens Tweet um eine Verschlüsselung handeln. Doch welches Verfahren hat Snowden verwendet und wozu? Vielleicht hat ein Leser eine Idee.

Einige spekulierten, der Tweet sei die Botschaft eines Dead Man’s Switch, also ein Signal, das ausgelöst wird, wenn sich eine bestimmte Person nicht regelmäßig meldet. Die Münchener Abendzeitung titelte daraufhin reißerisch: „Wurde Edward Snowden entführt oder ermordet?“

Sollte wirklich ein Dead Man’s Switch dahinter stecken, könnte der Tweet ein Schlüssel zu weiteren geheimen Dokumenten sein, die Snowden bei Bekannten hinterlegt hat. Es heißt, er habe über so etwas in der Vergangenheit gesprochen. Immerhin: Schreibt man die Hexadezimal-Zahl als Bit-Folge, dann hat diese 256 Bit. Das entspricht genau der Schlüssellänge, die (neben 128 und 192 Bit) vom Verschlüsselungsverfahren AES verarbeitet wird. Auch viele andere Krypto-Algorithmen unterstützen 256-Bit-Schlüssel.

Andererseits gibt es kryptografische Hashverfahren (z. B. SHA-2 und SHA-3), die Hashwerte der Länge 256 Bit generieren. Ist der Tweet als erstes Glied einer Blockchain gedacht (vergleichbar mit dem Genesis-Block von BitCoin)? Hat ihn Snowden vielleicht versehentlich zu früh veröffentlicht und deshalb wieder zurückgezogen?

Eine weitere Hypothese, die im Netz diskutiert wird: Der Tweet ist eine digitale Signatur. Doch auf was soll sich diese beziehen?

Seit dem mysteriösen Tweet hat sich Snowden anscheinend noch nicht zu Wort gemeldet. Der Snowden-Vertraute und Enthüllungsjournalist Glenn Greenwald teilte am Samstag jedoch mit: “He’s fine”.

Follow @KlausSchmeh

Zum Weiterlesen: Das Rätsel um den Webdriver-Torso-Kanal

Kommentare (16)