In 1934, an inmate of the Ohio State Penitentiary tried to hand an encrypted message to a visiting woman. A warden intercepted the message, a codebreaker in Washington could decipher it. Can a reader figure out what kind of cipher was used?

Frequent readers of this blog will remember that I have written about encrypted messages from prison inmates several times. My main source for this topic is Gary Klivans, a US codebreaker specialising in prison and gang codes. His book Gang Secret Codes: Deciphered is a fascinating read.

A prison cryptogram from Ohio

Encrypted notes sent by prison inmates are not necessarily a new phenomenon. When I recently visited the George C. Marshall Library in Lexington, VA, I found such a message from 1934 (many thanks to library director Jeffrey S. Kozak for his support). According to a letter contained in the same file, a warden surnamed Thomas at the Ohio State Penitentiary intercepted an encrypted message passed from a “dangerous criminal to a visiting woman”.

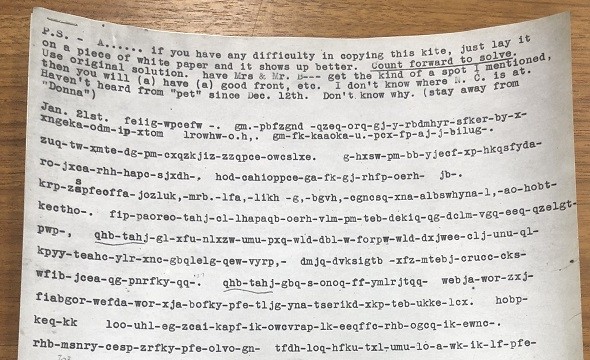

The file doesn’t provide the original of the message, but it contains a transcription. It’s a pretty long message, filling three pages. Here’s page #1:

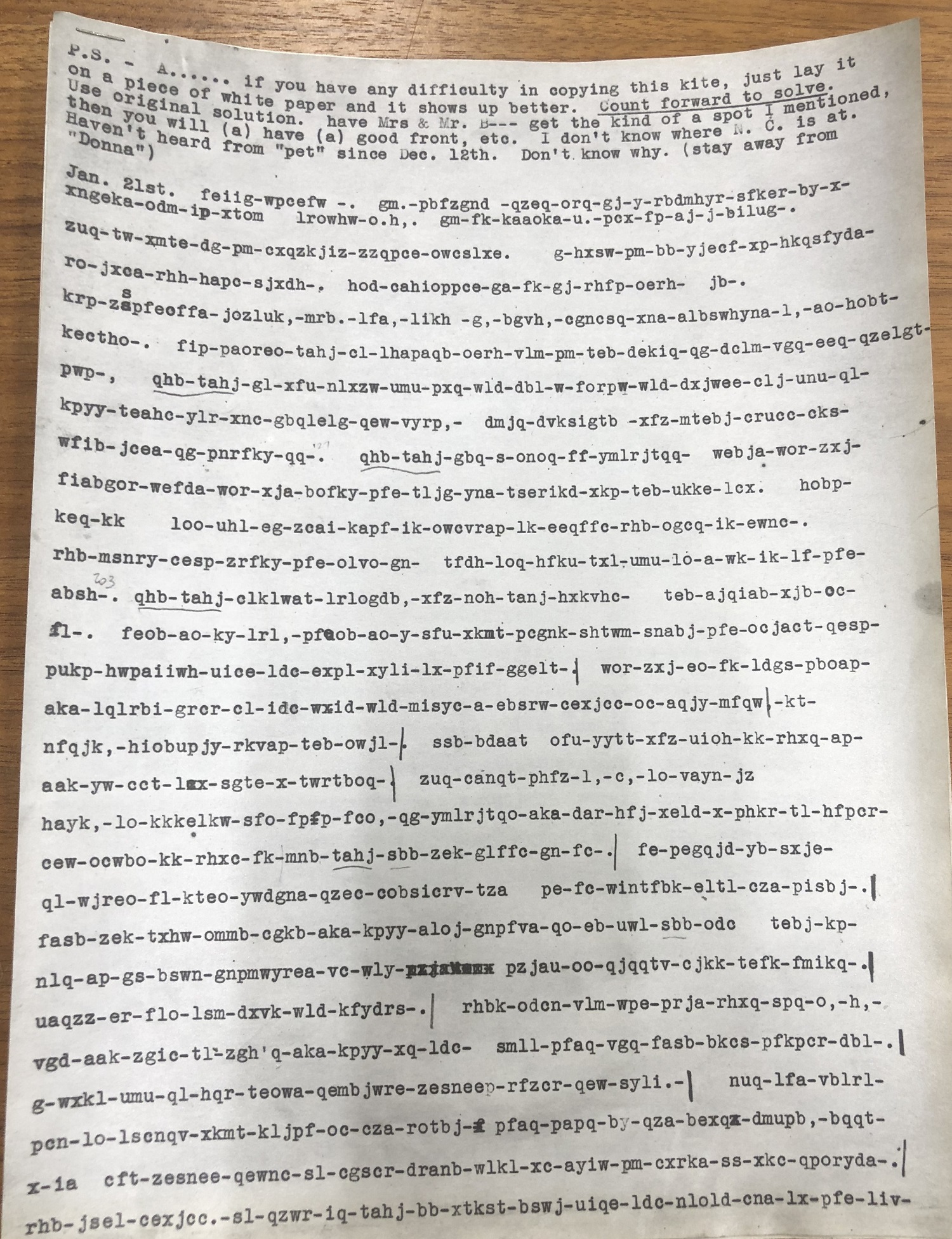

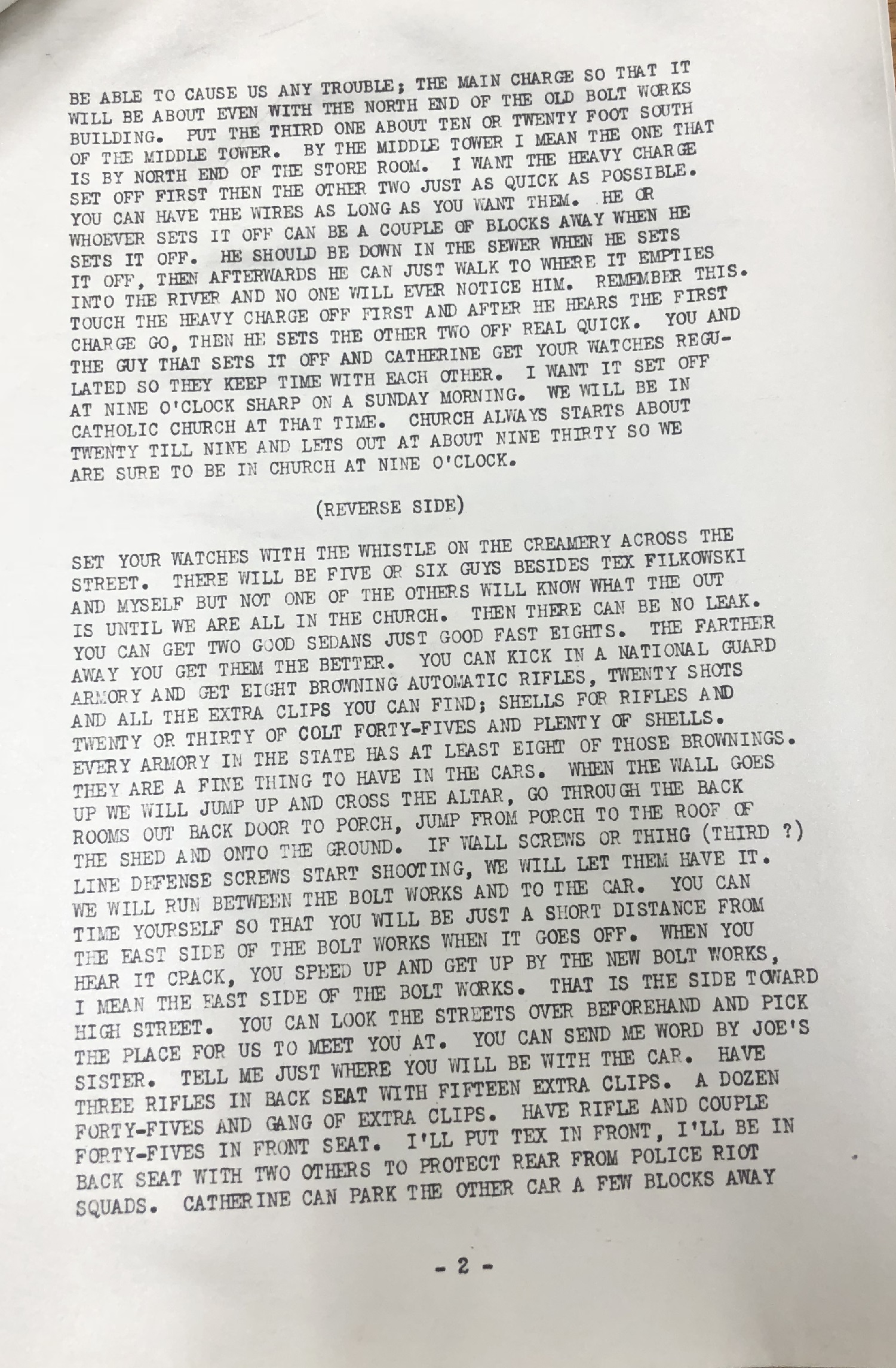

This is page #2:

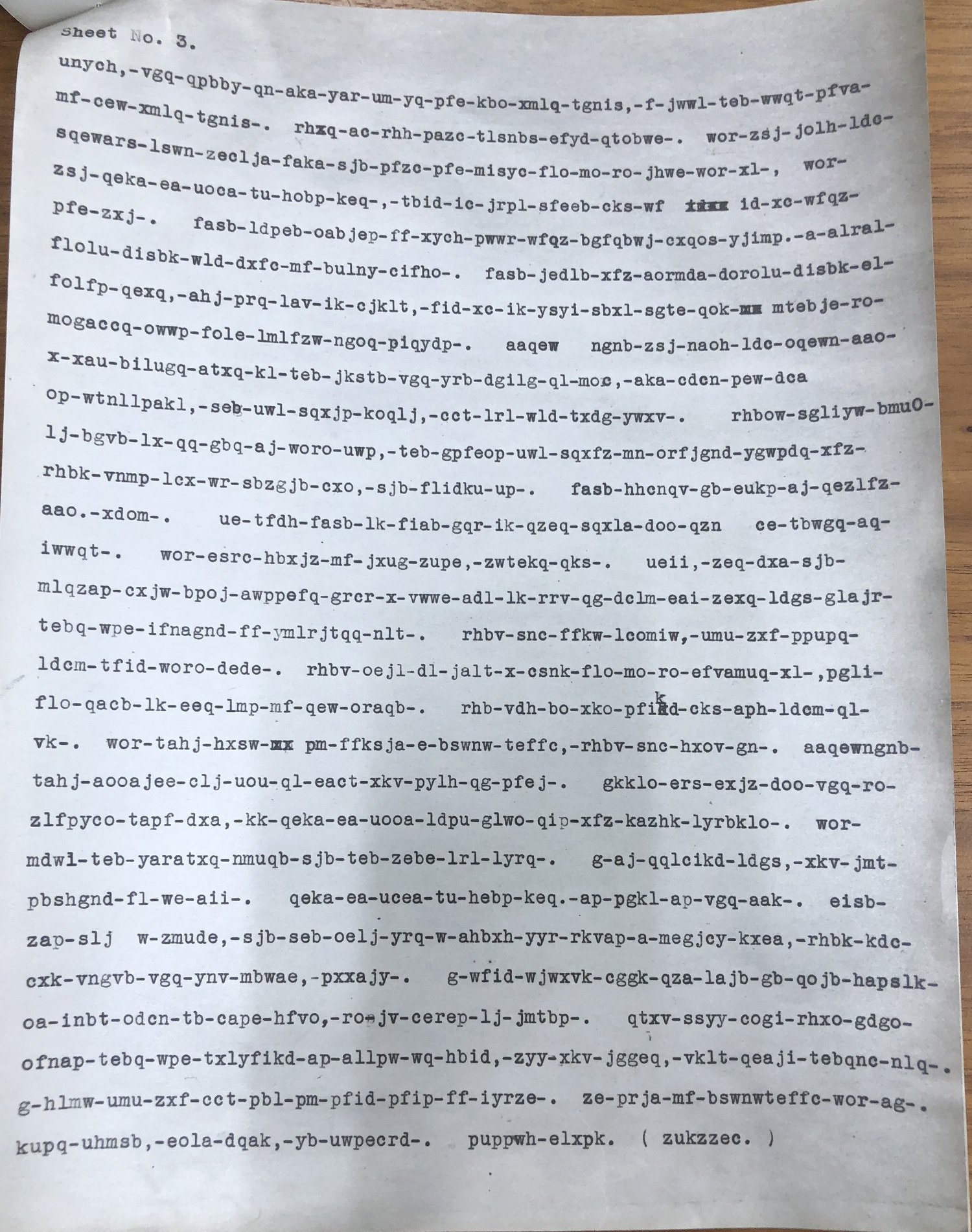

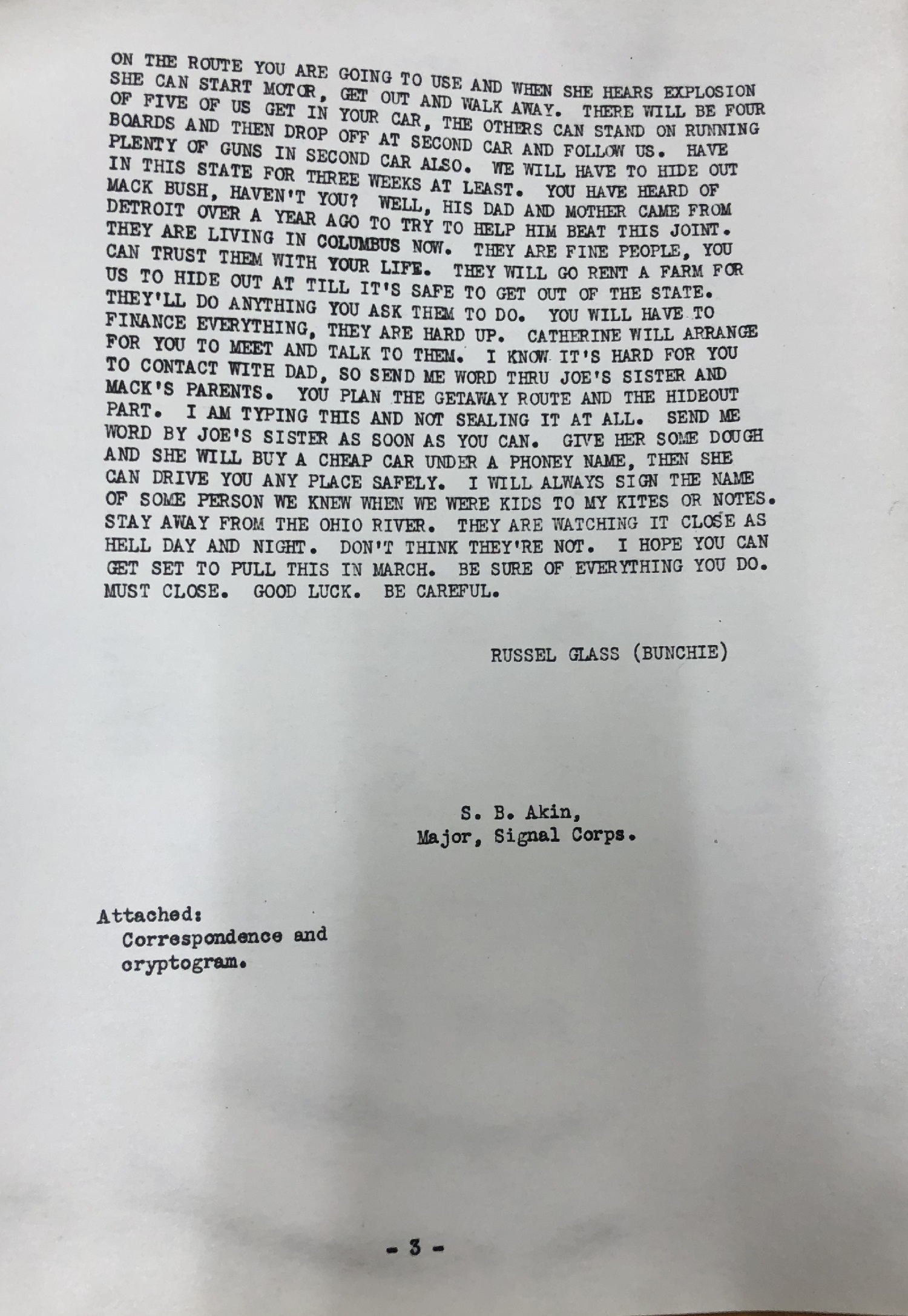

Here’s the third part:

Apparently, the administration of the Ohio State Penitentiary sent this transcription to the War Department in Washington, DC, hoping to get it deciphered. In fact, the War Department operated a successful codebreaking unit headed by famous codebreaker William Friedman.

It was solved, but how?

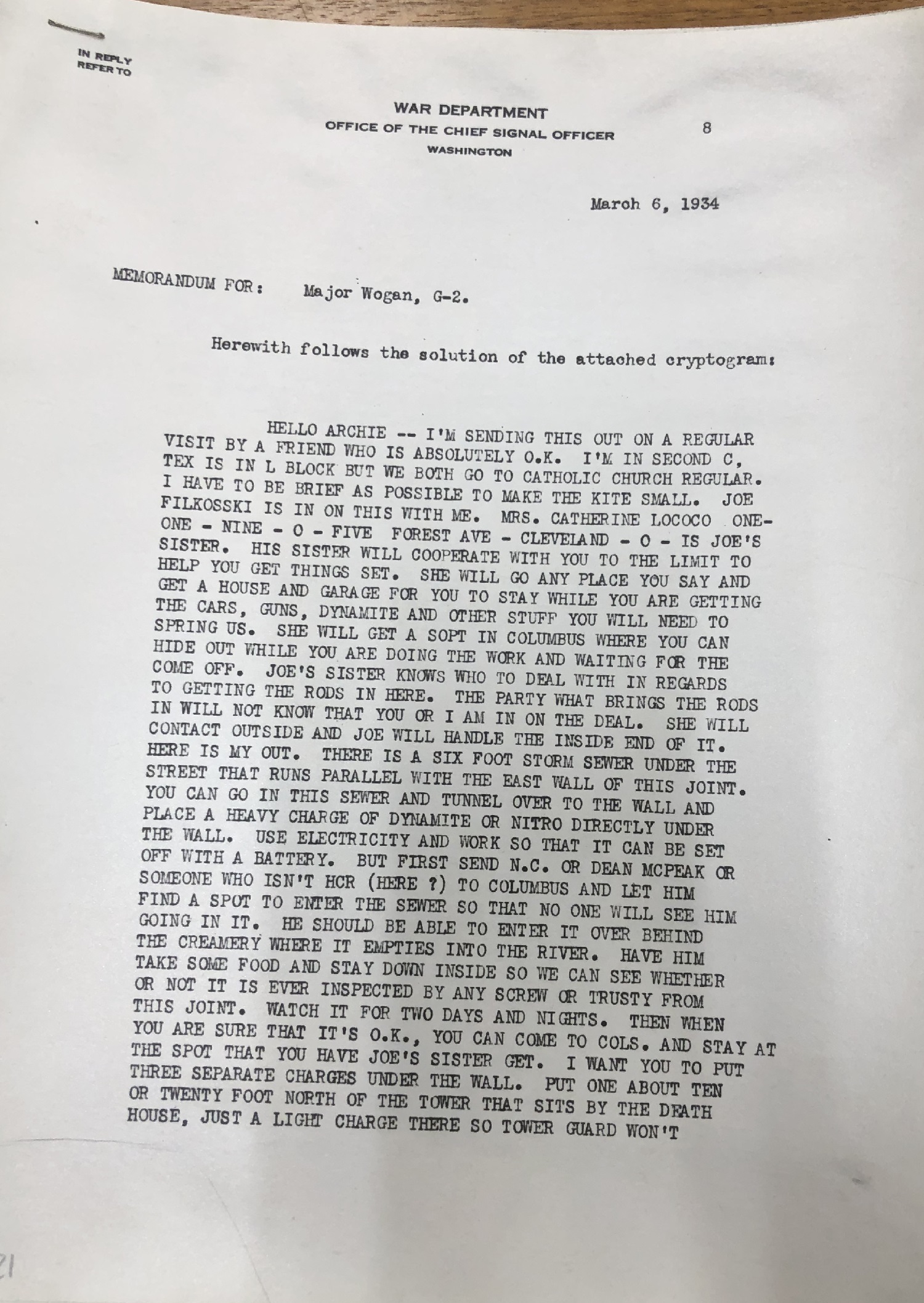

The letter from Ohio to Washington is not contained in the file. Apparently, Friedman or one of his co-workers could break the message. Here’s the solution:

#1:

#2:

#3:

The message is quite interesting. It contains instructions to buy guns and dynamite and to prepare a prison escape. The prison inmate (a certain Russel Glass) had every reason to encrypt this letter, while the prison administration was lucky to have it intercepted and deciphered.

Nothing about the codebreaking process is mentioned in the library file. Can a reader figure out what kind of cipher was used? It’s not a simple substitution (MASC). It might be a variation of the Vigenère cipher.

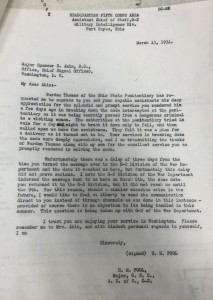

The letter sent back from Washington to Ohio is not available in the library, either. However, the file contains a letter from Ohio to Washington sent by a Major H. M. Pool, who complains about an unnecessary delay in the deciphering process (considering that guns and dynamite are involved, this delay could have been fatal).

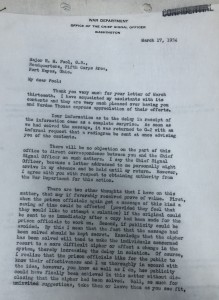

Four days later, a high-ranked army officer named Spencer B. Akin sent a reply, stating an apology:

In my view, this is a fascinating story about an attempted prison escape during the Great Depression. It proves that codebreaking is important and can even save lives.

Follow @KlausSchmeh

Further reading: A hidden message sent by a prisoner of war in WW1

Linkedin: https://www.linkedin.com/groups/13501820

Facebook: https://www.facebook.com/groups/763282653806483/

Kommentare (7)