In his ground-breaking book “The Codebreakers”, David Kahn mentions a manual encryption method from 1929 he calls “ingenious”. However, neither Kahn’s book nor any other literature source I know gives a description of this method.

Im ersten Teil haben wir ein wenig über die Historie und die Motivation für das GSM-Netz erfahren. Im zweiten Teil wurden beispielhaft Netzanmeldung, Rufaufbau, und Handover erläutert, sowie der Aufbau der Protokollstacks kurz angerissen. Schauen wir uns in diesem Teil die von GSM angebotenen Dienste an. Die meisten von diesen sind auch noch so unter…

Im ersten Teil haben wir den Netzaufbau des GSM-Netzes kennen gelernt. Im heutigen Artikel schauen wir uns exemplarisch drei Netzprozeduren an, die einen groben Eindruck davon vermitteln sollen, wie das GSM-Netz funktioniert. Anmeldung im Netz (IMSI-Attach) Wenn man sein Handy einschaltet, sucht es zunächst nach Netzen (die zu präferierenden Netze und Unterbänder sind auf…

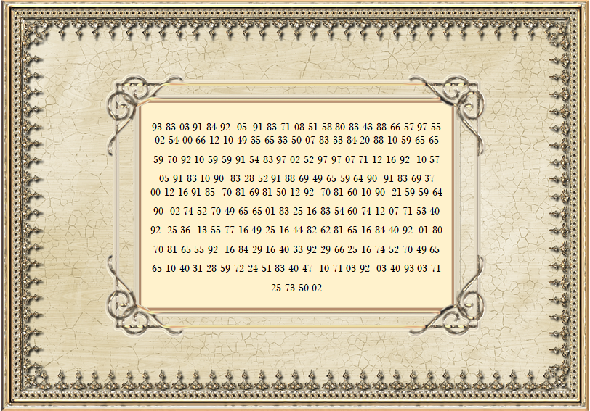

The crypto number table is a simple, yet far from trivial cipher. Can you break a cryptogram I have created with this method?

Wir alle benutzen mittlerweile täglich Mobiltelefone. Aber wie funktioniert eigentlich so ein Handy? Wie erreicht ein Gesprächsaufbau den Gesprächspartner? Wie wird die Sprache übertragen? Wie wird das Gespräch aufrecht erhalten, wenn man sich bewegt? Und wie hat man immer mehr Kapazität in das Netz gebracht? Was bringt 5G? Darüber möchte ich ein paar Artikel schreiben.…

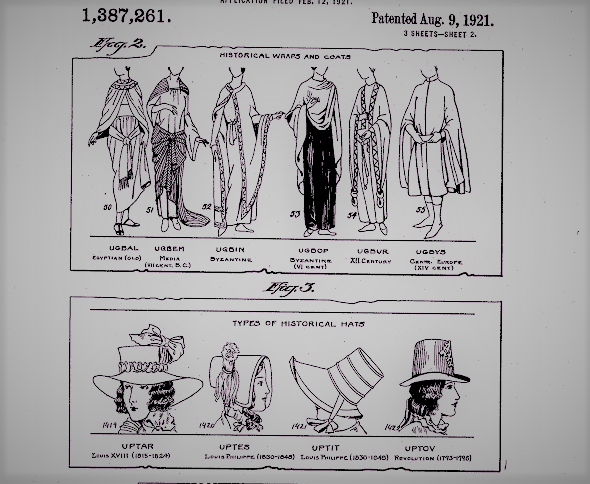

In the 1920s, a textiles expert developed a code for transmitting information about clothing by telegram. He even received a patent for this invention.

Fritz Menzer was one of the brightest German cryptologists of the Second World War. A number of important points in his biography are still unclear. Can my readers solve these mysteries?

Das Unwahrscheinliche hat die manchmal unschöne Eigenschaft, nicht unmöglich zu sein und so ereignen sich immer wieder Unfälle, obwohl die Wahrscheinlichkeit dafür sehr klein war. Das ist leider, auch wenn es vielleicht zunächst kontraintuitiv ist, eine Bestätigung des Probabilistischen Risikomanagements: Zufällige Ausfälle technischer Systeme ereignen sich tatsächlich ungefähr mit der Rate (die tatsächlichen Systeme sind…

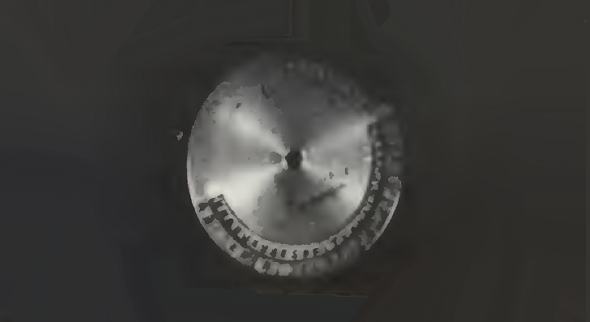

In World War II German secret agents used a little known cipher device named Schlüsselrad (Cipher Wheel). An old document blog reader Ralph Erskine made me aware of contains the first photographs I have ever seen of this device, as well as some additional information.

“Chief Security Officer”, my 24th book, has just been published. Contrary to my other publications, this one is a cartoon book. It tells funny, yet true stories about IT security.