Im März 2024 war das „Krankenhaustransparenzgesetz“ in Kraft getreten. Es ist Grundlage des heute online gestellten und z.B. von der Krankenhausgesellschaft im Vorfeld heftig kritisierten „Bundes-Klinik-Atlas“. Bundesgesundheitsminister Karl Lauterbach hat dazu große Worte gefunden: „Mit dem Bundes-Klinik-Atlas bieten wir Patientinnen und Patienten einen übersichtlichen Wegweiser durch den Krankenhaus-Dschungel in Deutschland. Mit wenigen Klicks können sie…

… ist Deutschlands heilige Kuh. Das Bundesministerium für Wirtschaft und Klimaschutz gibt an, dass der Umsatz der Automobilindustrie 2022 bei 506 Mrd. Euro lag. Er hat damit das Vor-Corona-Niveau übertroffen. 2021 lag der Umsatz mit 411 Mrd. Euro noch deutlich unter Vor-Corona-Niveau. Der Anteil am Bruttoinlandsprodukt lag damit 2022 bei satten 13 % – eine…

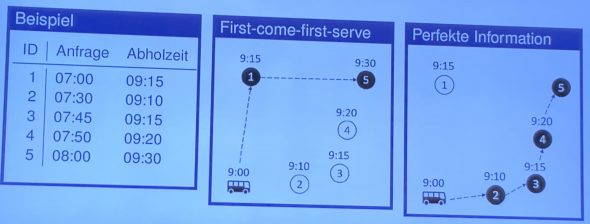

Im Collegium Georgianum in Ingolstadt (Hohe-Schul-Straße 3) kann noch bis zum 14. April die interaktive Ausstellung I AM A.I. – künstliche Intelligenz erklärt besucht werden (jeweils Do-So 14-17 Uhr). Es handelt sich um interaktive Exponate (Spiele), die zum einen die Funktionsweise künstlicher Intelligenz erklären und dann aber auch auf die ethischen Probleme beim Einsatz künstlicher…

In der Evangelischen Akademie Tutzing fand gestern und heute die 6. Tutzinger Depressionstagung statt, unter dem Titel „Depression 4.0 – Psychisch gesund mit dem Smartphone?“ Die Digitalisierung hält gerade mit Macht Einzug im Gesundheitswesen. Das gilt auch im Bereich der psychischen Gesundheit. Einen regelrechten Boom gibt es derzeit rund um Apps. Manche können bereits auf…

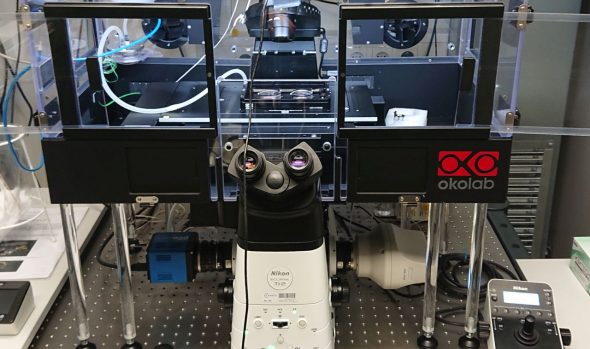

Oder anders ausgedrückt: Was kann ein modernes Forschungsmikroskop so alles? Dieser Frage bin ich nachgegangen, und zwar in der Charité Berlin, auf dem Campus Mitte, gleich neben dem Hauptbahnhof, in der Advanced Medical Bioimaging Core Facility (kurz: AMBIO). Diese Facheinrichtung für Mikroskopie wird von Dr. Jan Schmoranzer geleitet. Wir beide kennen uns ganz gut, er…

Mittwochnachmittag bin ich zu einem Kongress nach Berlin aufgebrochen. Mit der Bahn. Meinen aktiven Part hatte ich am Samstag früh, um eventuelle Verzögerungen musste ich mir also keine Sorgen machen. Der Zug fuhr ganz pünktlich los. Das ist ungewöhnlich, kein gutes Omen. Zwar gab es dann immerhin eine Weichenstörung, kleine Verzögerung, aber mit einer halben…

Neulich bin ich beim Aufräumen über eine Kiste Zeugs aus meiner Liverollenspiel-Zeit gestolpert, darunter auch diverse Accessoires für meine Steampunk-Figur. Dabei kam ich ins Träumen. Ich mag Geschichten und mochte sie immer, ich lese sie gerne und habe hin und wieder selbst was geschrieben. Sich in fremde Welten zu versetzen, dem Alltag für ein paar…

Rund zehn Prozent des Autoverkehrs in Innenstädten sollen auf die Parkplatzsuche entfallen. Eine Forschergruppe aus Lyon hat in einer im Mai-Juni-Heft von Transportation Science erschienenen Arbeit Parking Search in the physical world: Calculating the search time by leveraging physical and graph theoretical models die Parkplatzsuche mittels statistischer Physik und Graphentheorie modelliert. Die statistische Physik hilft,…

Fünf reiche Männer, 500 arme Flüchtlinge: Warum macht erst der Tod alle Menschen gleich?

Nun ist es gewiss: Die fünf Männer, die in einem Mini-U-Boot zum Wrack der Titanic tauchen wollten, sind tot. Das Boot war wohl nicht für solche Tiefen geeignet, es ist implodiert. Die Insassen waren reiche Männer, die leichtsinnig ein extravagantes Abenteuer erleben wollten. Die Weltpresse hat seit dem Verschwinden des U-Boots ausführlichst über die internationalen…

Es ist ein düsteres Bild, das der Scientific American vom Baufortschritt des größten Kernfusionsexperiments der Welt zeichnet. Von Kostenexplosionen ist die Rede, immer wieder verschobenen Terminplänen, Ratlosigkeit bei den Verantwortlichen, einer ungewissen Zukunft. Die Kritik ist berechtigt. Als das Projekt ITER im Jahre am 28. Juni 2005 formal auf den Weg gebracht wurde, ging man…