Die terroristische Vereinigung, die sich Islamischer Staat (IS) nennt, ist mit der Zeit gegangen und benutzt modernste Methoden, um sich Unterstützung und neue Rekruten zuzuführen: auf allen großen sozialen Medien und Plattformen, Facebook, Youtube, Twitter & Co. (und seit diese zunehmend stärker gegen IS-Content vorgehen, auch auf der russischen Plattform „Vkontakte“ mit ~360 Mio. Usern weltweit) ist der IS mit seinen Anwerbe- und teils überaus blutigen und grausamen Propaganda-Videos vertreten und überall dort gibt es auch Gruppen und Netzwerke von Unterstützern.

Ein Team von Forschern hat nun untersucht, wie diese Netzwerke wachsen und sich entwickeln und eine überraschender Befund war die Rolle, die Frauen offenbar dabei spielen [1]. Die Erkenntnisse des Teams darüber, wie pro-IS-Gruppen in den sozialen Medien expandieren, könnte man nutzen, um besser gegen sie vorzugehen und die Verbreitung von Ideen und Informationen zu verhindern.

Eine ganz neue Einsicht bestand dabei darin, daß sich IS-Unterstützung offenbar nicht wie eine Krankheit von Person zu Person, sozusagen durch „Online-Ansteckung“ verbreitet, wie bisher angenommen, sondern daß dies durch Gruppen von Personen, „Aggregate“, die durch soziale Medien verbunden sind, geschieht.

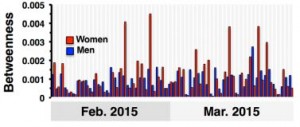

Die Forscher untersuchten aber auch die Dynamik innerhalb und die Vernetzung zwischen insgesamt 196 Unterstützergruppen mit zusammen mehr als 100.000 Mitgliedern und analysierten diese unter Zuhilfenahme mathematischer Verfahren der Graphentheorie. Mit Erstaunen angesichts der brutalen und menschenverachtenden Behandlung von Frauen durch den IS stellten sie fest, daß nicht nur 40% der Mitglieder angegeben hatten, weiblich zu sein, sondern auch, daß die weiblichen Mitglieder doppelt so stark zur Vernetzung zwischen den Gruppen beitrugen, wie die männlichen Mitglieder. Dazu erstellten sie einen Netzwerk-Graphen, der auf den Daten aus 2 Monaten Beobachtungszeit basierte und jeweils zwei Personen als „verbunden“ erfaßte, die Mitglied in derselben Gruppe waren. Dabei entstand ein Netzwerk mit ca. 1 Mio. Verbindungen.

Entwicklung des BC-Werts (Ordinate) bei Männern (blau) und Frauen (rot) von Feb 2015 bis Mrz 2015 aus [1]

Das bedeutet, daß den Geist und das Herz von Frauen zu gewinnen und generell das Geschlecht als Anhaltspunkt für die Bedeutung von Personen innerhalb solcher Netzwerke zu verwenden, eine mögliche Gegenmaßnahme bei der virtuellen Terrorismusbekämpfung darstellen könnte.

Im Rahmen einer weiteren Studie der gleichen Gruppe wurde das Wachstum mehrerer pro-IS-Gruppen über 6 Monate hinweg erfaßt und mathematisch modelliert [2]. Dabei wurde sichtbar, daß sich kleinere Gruppen mit nur jeweils zweistelligen Mitgliederzahlen auf eine vorsagbare Weise zusammenschließen, eine sog. „Koaleszenz“ durchlaufen. Wenn man also Anzahl und Größe solcher Gruppen genau überwacht, kann daraus eine Vorwarnung für eine globale Bewegung abgeleitet werden. Es läßt sich sogar mathematisch zeigen, daß man die größeren Gruppen zerstören kann, indem man alle kleineren Gruppen, die ca. 10% der Größe der großen Gruppen haben, eliminiert. Das ist aber wahrscheinlich eher ein hypothetisches Szenario, da es schwer umzusetzen ist und die Gefahr birgt, Zensur auszuüben, wenn man etwa die Netzwerkbetreiber zwingt, die entsprechenden Gruppen zu schließen, bzw. es extrem aufwendig wäre, die Gruppen zu infiltrieren und etwa durch Verbreitung von Falschinformation und die Erzeugung von Mißtrauen innerhalb der Gruppe diese zur Implosion zu bringen.

Dennoch kann das neue mathematische Modell entsprechenden Behörden gestatten, abzuschätzen, wieviel Aufwand man in die Zerstörung bestimmter Netzwerke investieren müßte. Vor allem aber könnten neuen Computeralgorithmen, die auf dem Modell beruhen, automatisch die online-Netzwerke der Terroristen überwachen, um Anzeichen für neue Rekrutierungsbewegungen und Angriffspläne zu detektieren.

Kommentare (8)