Beim als „Maskenmann“ bekannt gewordenen Kindermörder fand man mehrere verschlüsselte Festplatten. Die Polizei versucht seit drei Jahren erfolglos, sie zu entschlüsseln.

Am 15. April 2011 verhaftete die Polizei den 40-jährigen Pädagogen Martin Ney. Er wurde verdächtigt, der „Maskenmann“ zu sein, der mehrere Kinder getötet und zahlreiche weitere sexuell missbraucht hatte. Neys Computer wurde beschlagnahmt. Später entdeckte der Nachmieter in Neys Wohnung unter einer Dunstabzugshaube mehrere Festplatten, die die Polizei übersehen hatte. Sowohl die Daten auf den Festplatten als auch einige Dateien auf dem Rechner waren verschlüsselt.

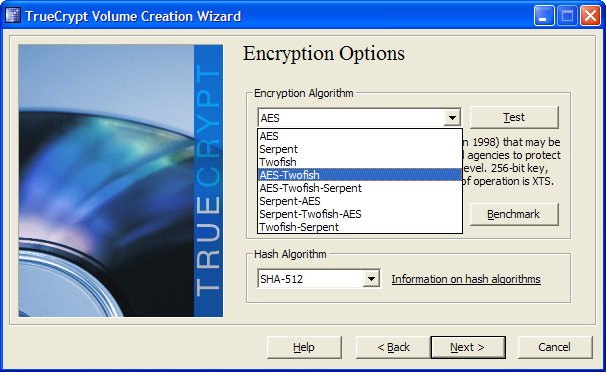

Zum Verschlüsseln hatte Ney ein Verschlüsselungsprogramm verwendet. Um welches Produkt es sich handelte, hat die Polizei nicht bekannt gegeben. Es könnte das kostenlose TrueCrypt gewesen sein. Es gibt aber zahlreiche weitere Programme dieser Art, beispielsweise von Sophos oder von CryptWare.

Die Polizei hätte die verschlüsselten Daten nur zu gerne gelesen. Das wäre kein Problem gewesen, wenn Ney das von ihm verwendete Passwort verraten hätte. Er weigerte sich jedoch. Dadurch wurde die Sache für die Polizei sehr schwierig, denn heutige Verschlüsselungsverfahren sind praktisch nicht zu knacken. Die meisten Festplatten-Verschlüsselungsprogramme nutzen das Verfahren AES, das aller Wahrscheinlichkeit nach selbst die NSA vor unlösbare Probleme stellt.

Um die Verschlüsselung zu knacken, hatte die Polizei daher nur eine Chance: Sie musste die von Ney verwendeten Passwörter erraten. Zu diesem Zweck gibt es Spezialprogramme, die systematisch ganze Wörterbücher durchprobieren, bis sie irgendwann auf das richtige Wort stoßen. Die im Fall des Maskenmanns eingesetzte Software soll pro Sekunde 125.000 Wörter testen.

Inzwischen ist der Prozess gegen den Maskenmann längst abgeschlossen und dieser zu einer lebenslangen Haftstrafe verurteilt. Doch die Datenträger sind nach wie vor allesamt nicht geknackt. Vermutlich laufen die Polizeirechner, die nach den Passwörtern suchen, immer noch. Ney hat offensichtlich ein Passwort (bzw. mehrere davon) verwendet, das keine Ähnlichkeit mit einem Wort hat, das irgendwo auf diesem Planeten schriftlich verwendet wird.

Eine Möglichkeit hätte die Polizei noch: Sie könnte die verschlüsselten Festplatteninhalte (bzw. einen geeigneten Teil davon) veröffentlichen und die Codeknacker in aller Welt um ihre Hilfe bitten. Warum das nicht geschieht, ist mir unklar. Vielleicht kann ein Leser diese Frage beantworten.

Hier sind Artikel aus Focus Online und aus der Nordsee-Zeitung über diesen außergewöhnlichen Fall.

Kommentare (14)