Der niederländische Taschen-Fernschreiber TX-1000 verschlüsselte zunächst mit dem DES-Verfahren. Doch dann setzte die NSA ein anderes Verfahren durch. Eine neue Forschungsarbeit zeigt, dass sich dieses einfach knacken ließ.

Wie wohl jeder Krypto-Interessierte weiß, versuchte die NSA über Jahrzehnte hinweg, die Verbreitung von Verschlüsselungstechnik zu verhindern. Schon das Buch „The Codebreakers“ (1967) von David Kahn sollte nicht auf den Markt kommen, weil die damals noch wenig bekannte Behörde ihr Veto einlegte. Erst als Kahn sein Buch an einigen Stellen entschärfte, durfte er es schließlich veröffentlichen.

Kurze Schlüssel und Veröffentlichungsverbote

Es gibt zahlreiche weitere Beispiele, in denen die NSA gegen wirksame Kryptotechnik intervenierte. So ist auch die damals schon bescheidene Schlüssellänge (56 Bit) des Verschlüsselungsverfahrens DES Anfang der Siebziger-Jahre auf Veranlassung der staatlichen Lauscher festgelegt worden. Ursprünglich sollten es 128 Bit sein.

Kaum war der DES in trockenen Tüchern, erfanden die Wissenschaftler Ron Rivest, Adi Shamir und Leonard Adleman das nach ihnen benannte RSA-Verschlüsselungsfahren. Die NSA ahnte schnell, dass dieses die Kryptologie revolutionieren würde. Also versuchte sie, den drei Erfindern die Veröffentlichung zu untersagen – vergeblich, denn es wussten schon zu viele davon.

Grotesk wurde die Sache im Jahr 1987, als US-Ermittler (vermutlich wieder auf Veranlassung der NSA) den drei israelischen Kryptologen Amos Fiat, Adi Shamir und Uriel Feige mit einer Gefängnisstrafe drohten, falls diese ein von ihnen entwickeltes Verfahren veröffentlichten. Dabei war das Verfahren zu diesem Zeitpunkt längst öffentlich bekannt. Davon abgesehen war es in Israel, und nicht etwa in den USA, entstanden. Bereits nach zwei Tagen ließen die US-Ermittler ihre Drohung wieder fallen.

Der manipulierte Taschen-Fernschreiber

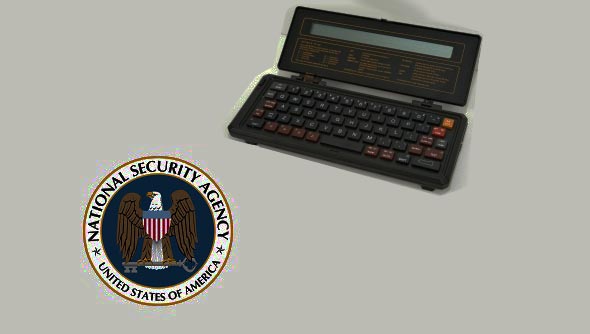

2019 berichteten Paul Reuvers und Marc Simons auf ihrer Webseite Cryptomuseum über einen weiteren, bis damals noch unbekannten Fall dieser Art. Es ging dabei um ein Gerät namens PX-1000. Dabei handelte es sich um einen Fernschreiber im Taschenformat, der auch die verschlüsselte Übertragung von Nachrichten unterstützte. Laut Paul und Marc gehörte Nelson Mandela zu den Nutzern dieses Apparats.

Die PX-1000 wurde von 1980 bis 1982 von einem Unternehmen namens “Text Lite” in Amsterdam entwickelt. Unter anderem wurde es von Philips vermarktet. Das Verschlüsselungsverfahren, das die PX-1000 unterstützte, war der besagte DES. Heute ist es zwar möglich, diesen Algorithmus durch das Durchprobieren aller Schlüssel zu knacken, doch damals schafften das, wenn überhaupt, nur finanzkräftige Geheimdienste oder Militärorganisationen.

1984 erschien die Version PX-1000Cr, die mit einem anderen Verschlüsselungsverfahren arbeitete. Wie Paul und Marc auf ihrer Seite berichteten, kam dieser Wechsel nicht ganz zufällig zustande. Vielmehr hatte die NSA die Firma Philips dazu veranlasst, statt des DES ein mutmaßlich deutlich schwächeres Verfahren (leider hat dieses keinen Namen, der mir bekannt wäre) einzubauen. Wieder einmal hatte es die NSA damit geschafft, die Verbreitung wirkungsvoller Kryptografie zu behindern.

Paul und Marc gelang es, die Funktionsweise des NSA-Verfahrens nachzuvollziehen. Wenig überraschend handelt es sich dabei um eine Stromchiffre, die auf linear rückgekoppelten Schieberegistern (LFSR) basiert. LFSRs waren Jahrzehnte lang die Methode der Wahl, wenn es galt, Verschlüsselungs-Hardware zu konstruieren. Mit einem LFSR (meist werden mehrere eingesetzt, im Falle des PX-1000Cr sind es drei) lässt sich auf einfache und kostengünstige Weise eine Zufallsfolge generieren, die dann (wie beim One-Time-Pad) zum Klartext addiert wird. Ein LFSR-Verfahren kam beispielsweise in den GSM-Handys zum Einsatz.

Es ist allerdings bekannt, dass eine LFSR-generierte Zufallsfolge nicht ganz so zufällig ist, wie ein Kryptologe sich das wünschen würde. Es ist daher alles andere als einfach, aus LFSRs ein sicheres Verschlüsselungsverfahren zu konstruieren. Der besagte GSM-Chiffrieralgorithmus wurde jedenfalls geknackt.

Als die NSA für das PX-1000Cr ein LFSR-Verfahren vorschrieb, waren Sicherheitslücken dagegen allem Anschein nach gewollt. Ob es diese wirklich gab und wie man sie nutzen konnte, konnten Paul und Marc zunächst allerdings nicht sagen.

NSA-Verfahren geknackt

Ende 2021 erhielten Paul und Marc eine E-Mail von dem deutschen Informatiker Stefan Marsiske. Dieser behauptete, er habe das NSA-Verfahren der PX-1000Cr geknackt. Ein paar Wochen später besuchte Marsiske die beiden in Eindhoven und demonstrierte seinen Angriff. Tatsächlich konnte er eine 17-Buchstaben-Nachricht ohne zusätzliche Informationen in weniger als 4 Sekunden dechiffrieren. Unsicherer geht es kaum.

Am 15. Februar 2022 veröffentlichte Stefan Marsiske einen Artikel, in dem er seinen Angriff beschrieb, in der mir bisher nicht bekannten Zeitschrift “Proof-of-Concept or Get The F*ck Out” (auf Seite 59). Auf Marsiskes Blog gibt es ein paar zusätzliche Informationen. Soweit ich die Sache verstehe, hat Marsiske das Verschlüsselungsverfahren in eine Boolesche Funktion umgewandelt, die er mit einem SAT-Solver lösen konnte.

Ein solcher Angriff darf bei einem modernen Verschlüsselungsverfahren eigentlich nicht zum Erfolg führen – außer natürlich, wenn genau das gewollt ist. Gratulation in jedem Fall an Stefan Marsiske für diese tolle Kryptoanalyse.

Krypto aus dem Kalten Krieg

Die Sache mit dem manipulierten Taschen-Fernschreiber ist natürlich vor dem Hintergrund des Kalten Kriegs zu sehen. Die Kryptografie-Geschichte des Kalten Kriegs ist ein spannendes Thema, das bisher jedoch erst in kleinen Teilen erforscht ist. Die meisten Informationen dazu sind nach wie vor als geheim eingestuft. Ich bin gespannt, was in den nächsten Jahren noch so alles ans Licht kommen wird. Zweifellos werden wir noch von weiteren Manipulationsaktionen der NSA erfahren.

Follow @KlausSchmeh

Further reading: An unsolved cryptogram from the home of the NSA

Linkedin: https://www.linkedin.com/groups/13501820

Facebook: https://www.facebook.com/groups/763282653806483/

Kommentare (3)