Immer häufiger nutzen Kriminelle moderne Verschlüsselungsprogramme. Die Polizei hat meist keine Chance, die Codes zu knacken.

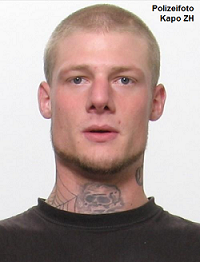

2012 verhaftete die Polizei in Hamburg den Schweizer Neonazi Sébastien Nussbaumer. Er steht im Verdacht, einen Mann niedgeschossen zu haben. Bei Hausdurchsuchungen fand die Polizei anschließend mehrere verschlüsselte Datenträger. Genauere Informationen dazu gibt es (wie in solchen Fällen leider üblich) nicht. Vermutlich hat Nussbaumer die kostenlose Software TrueCrypt verwendet. Mit diesem Programm ist es ein Kinderspiel, einzelne Dateien oder ganze Festplatten zu verschlüsseln. Es ist damit sogar möglich, verschlüsselte Daten so zu tarnen, dass sie gar nicht als solche erkennbar sind. Der einzige Angriffspunkt für einen Codeknacker besteht in der Regel darin, das zum Verschlüsseln verwendete Passwort zu erraten. Die entsprechenden Suchprogramme sind zwar heutzutage erstaunlich gut, aber bei einer Zufallsfolge wie OyI3P9)I#JL10lD sind sie machtlos.

2012 verhaftete die Polizei in Hamburg den Schweizer Neonazi Sébastien Nussbaumer. Er steht im Verdacht, einen Mann niedgeschossen zu haben. Bei Hausdurchsuchungen fand die Polizei anschließend mehrere verschlüsselte Datenträger. Genauere Informationen dazu gibt es (wie in solchen Fällen leider üblich) nicht. Vermutlich hat Nussbaumer die kostenlose Software TrueCrypt verwendet. Mit diesem Programm ist es ein Kinderspiel, einzelne Dateien oder ganze Festplatten zu verschlüsseln. Es ist damit sogar möglich, verschlüsselte Daten so zu tarnen, dass sie gar nicht als solche erkennbar sind. Der einzige Angriffspunkt für einen Codeknacker besteht in der Regel darin, das zum Verschlüsseln verwendete Passwort zu erraten. Die entsprechenden Suchprogramme sind zwar heutzutage erstaunlich gut, aber bei einer Zufallsfolge wie OyI3P9)I#JL10lD sind sie machtlos.

Offenbar stand die Polizei auch im Falle des Schweizer Neonazis vor einem kaum zu lösenden kryptologischen Problem. “Sie [die Daten] sind sehr gut verschlüsselt” wird der zuständige Staatsanwalt zitiert. Allem Anschein nach sucht die Polizei immer noch nach dem passenden Passwort.

Dieser Fall zeigt: Der Maskenmann, über den ich in Klausis Krypto Kolumne schon berichtet habe, ist bei Weitem nicht der einzige Kriminelle bzw. Verdächtige, der seine Daten verschlüsselt hat. Mindestens ein Dutzend weiterer Fälle habe ich inzwischen gesammelt. Ich habe sie auf einer (noch sehr provisorischen) Web-Seite aufgelistet (When Encryption Baffles the Police: A Collection of Cases). Ich gehe stark davon aus, dass dies nur die Spitze des Eisbergs ist. Wer weitere Fälle kennt, sage mir bitte Bescheid.

Die Fälle gehen quer durch sämliche Bereiche der Kriminalität. 2003 konnte beispielsweise die italienische Polizei PDAs der linken Terrorgruppe Rote Brigaden nicht knacken. 2008 war die brasilianische Polizei mit ihrem Latein am Ende, als sie TrueCrypt-verschlüsselte Daten des mutmaßlich kriminellen Bankers Daniel Dantas dechiffrieren wollte. Auch das FBI konnte nicht weiterhelfen. Ebenfalls machtlos war die Polizei, als es 2006 um Kinderpornografie ging, die angeblich ein Verdächtiger verschlüsselt auf seinem Rechner hatte.

Wie schon beim Maskenmann frage ich mich, warum die Polizei in solchen Fällen nicht die Öffentlichkeit um Mithilfe bittet. Dazu müsste sie lediglich einige Metadaten veröffentlichen, aus denen keine Rückschlüsse auf den eigentlichen Inhalt einer Festplatte gezogen werden kann.

Selbst wenn die Polizei beim Codeknacken Erfolg hat, kann die Arbeit am Ende vergebens sein. So sagte der Schweizer Rechtsextremismus-Expert Samuel Althof über Nussbaumer und seine Kameraden: “Es ist genauso gut möglich, dass sie damit [mit der Verschlüsselung] anderes kompromittierendes Material auf ihren Computern schützen wollten, das nichts mit Rechtsextremismus zu tun hat – beispielsweise Pornografie.”

Follow @KlausSchmeh

Kommentare (39)