Die Briten nutzten im Zweiten Weltkrieg ein einfaches Verschlüsselungswerkzeug namens Slidex. Die Deutschen konnten es knacken.

Die Deutschen nutzten im Zweiten Weltkrieg die Enigma zum Verschlüsseln. Hinzu kamen mindestens zehn weitere Verschlüsselungsmaschinen, die auf deutscher Seite eingesetzt wurden. Die US-Amerikaner und die Briten hatten ebenfalls Verschlüssselungsgeräte im Einsatz, genauso wie andere am Krieg beteiligte Nationen.

Die zahlreichen Verschlüsselungsmaschinen des Zweiten Weltkriegs sollten jedoch nicht darüber hinwegtäuschen, dass viele Soldaten damals ohne die Unterstützung von Maschinen verschlüsseln mussten – mit Verfahren, die viel Handarbeit erforderten. Dies lag daran, dass Geräte wie die Enigma teuer, störungsanfällig und schwer zu transportieren waren. Während des Zweiten Weltkriegs kamen daher Hunderte von manuellen Verschlüsselungsmethoden zum Einsatz – hauptsächlich für weniger wichtige Nachrichten.

Über die manuellen Verschlüsselungsverfahren der Deutschen im Zweiten Weltkrieg (Doppelkasten, Rasterschlüssel 44 und andere) gibt es ein Kapitel in meinem Buch Codeknacker gegen Codemacher.

Die Slidex

Die wohl bekannste Low-Tech-Verschlüsselungsmethode der Briten basierte auf einem Chiffrierwerkzeug, das sich Slidex nannte. Blog-Leser Karsten Hansky hat mir dankenswerterweise einige Bilder davon zur Verfügung gestellt. Die Slidex ist eine einfache Vorrichtung aus Metall, Papier und Pappe.

Die Slidex-Verschlüsselungsmethode ist im Grunde ein Nomenklator. Wer Klausis Krypto Kolumne regelmäßg liest, kennt diese Technik (siehe zum Beispiel hier). Ein Nomenklator ordnet jedem Buchstaben des Alphabets sowie häufigen Begriffen jeweils eine Buchstabenkombination (manchmal auch eine Zahlen- bzw. Zeichenkombination) zu. Nomenklatoren gab es bereits im Mittelalter.

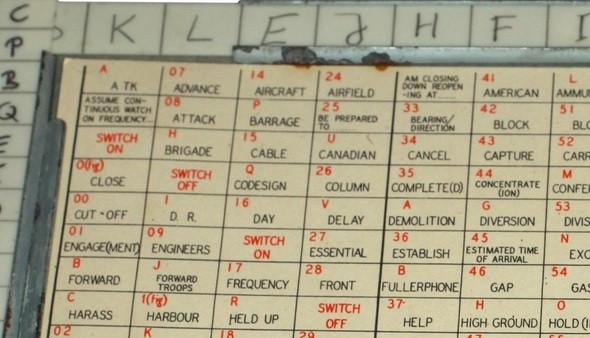

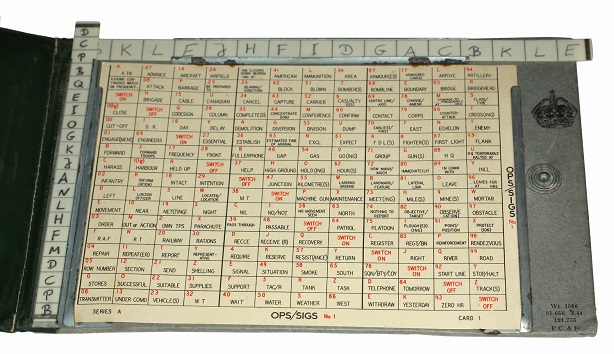

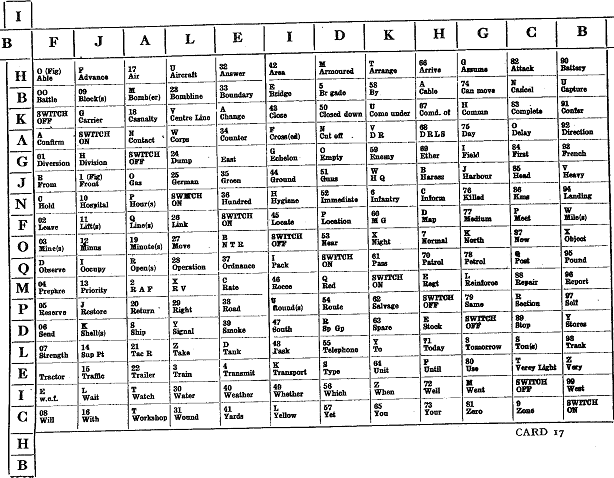

Normalerweise ist ein Nomenklator in Form einer Liste gegeben. Die Slidex sieht dagegen eine Tabelle mit 12×17 (also 204) Zellen vor.

In den meisten Zellen stehen zwei Einträge – ein Begriff unten und ein Buchstabe bzw. eine Zahl oben. Außerdem gibt es einige Zellen mit nur einem Eintrag (SWITCH ON oder SWITCH OFF). Ein Slidex-Nomenklator hat dadurch etwa 400 Einträge.

Die Verschlüsselung mit einer Slidex ist denkbar einfach:

- Jeder Begriff wird durch seine Koordinaten in der Tabelle kodiert. Der Klartext ENEMY LANDING TODAY wird so gemäß der obigen Tabelle zum Geheimtext KG BN HL.

- Ist ein Begriff nicht in der Tabelle enthalten, muss er mithilfe einzelner Buchstaben bzw. Zahlen kodiert werden. Auch Buchstaben und Zahlen werden über ihre Koordinaten angebeben. Um sie von Begriffen unterscheiden zu können, muss der Verschlüsseler zunächst ein SWITCH ON (und danach ein SWITCH OFF) kodieren. Ein SWITCH ON schaltet also quasi vom Begriffs- in den Buchstaben/Zahlen-Modus um. Der Klartext 1 HOUR lässt sich somit in den Geheimtext BC JJ GK GA BB CP CI umwandeln.

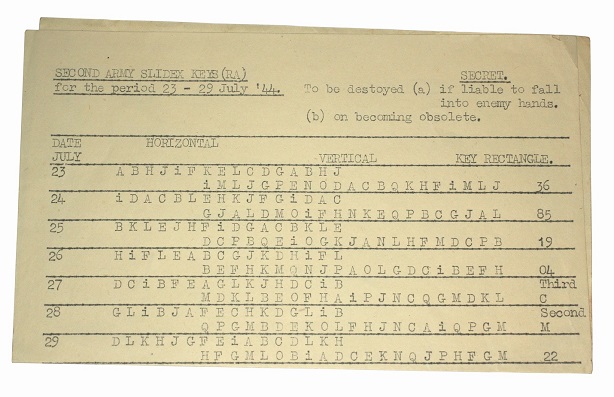

Für unterschiedliche Anwendungsbereiche gabe es unterschiedliche Tabellen. Um die Slidex sicherer zu machen, waren die Koordinatenleisten variabel. Durch einen Schlüssel wurde festgelegt, welche Koordinaten an einem bestimmten Tag verwendet wurden. Karsten Hansky hat mir ein Foto eines solchen Schlüssels zur Verfügung gestellt (eine absolute Rarität, da Schlüsselmaterial üblicherweise vernichtet wurde). Dieser Schlüssel wurde für die 2. Britische Armee (RA) ausgegeben. “RA” steht vermutlich für Royal Artillery.

Wer mehr zur Funktionsweise der Slidex wissen will, findet hier eine Gebrauchsanweisung (Quelle: “The Slidex RT Code”, Cryptologia 8(2), April 1984 von Louis Kruh).

Wie knackten die Deutschen die Slidex?

Laut dem Cryptologia-Artikel von Louis Kruh schafften es die Deutschen, die Slidex zu knacken. Der Artikel gibt ein Buch als Quelle an, das heute im Internet erhältlich ist (Seite 91). Dort wiederum wird auf eine Quelle verwiesen, die mir nichts sagt: (1) A.D.I. (K) Rpt No. 407/1945, G.A.F. Signals Intelligence in the War, VI, The Breaking of Allied Cyphers in the West. SigC Hist Sec file, German Sigs Intel, (a) Hist Div EuCom, Foreign Mil Studies Br, Communication Project (MS $ P-038k), pp 67 and 108. OCMH files.

Falls jemand weiß, wo man diese Quelle einsehen kann oder sonst etwas über das Knacken der Slidex weiß, würde es mich interessieren.

Kommentare (10)