Mindestens 50 Fälle, in denen Kriminelle Verschlüsselung verwendet haben, sind inzwischen durch die Presse gegangen. Schaut man sich diese Fälle genauer an, ergibt sich so manche Überraschung.

Hier geht es zu Teil 1.

Der US-Amerikaner Joseph E. Duncan (Jahrgang 1963) tötete wahrscheinlich sieben Menschen. 2005 wurde er verhaftet. Ein Gericht verurteilte ihn zum Tode, das Urteil ist noch nicht vollstreckt.

Duncan betrieb auf seiner Webseite einen Blog, in dem er über seine Taten berichtete. Erst nach seiner Festnahme fiel auf, dass seine Ausführungen keine Hirngespinste waren, sondern den Tatsachen entsprachen. Außerdem führte er nach eigenen Angaben ein Tagebuch, in dem er noch tiefer ins Detail ging. Dieses Tagebuch verschlüsselte er mit der Software PGP. Der Polizei gelang es nicht, die Verschlüsselung zu knacken.

Der Fall Duncan ist einer von über 50 mir bekannten Fällen, in denen es die Polizei mit verschlüsselten Daten zu tun bekam. Die entsprechende Liste gibt es hier. Diese Liste ist die Grundlage für meinen Vortrag bei der RSA-Konferenz, über den ich noch berichten werde.

Immer mehr Fälle werden bekannt

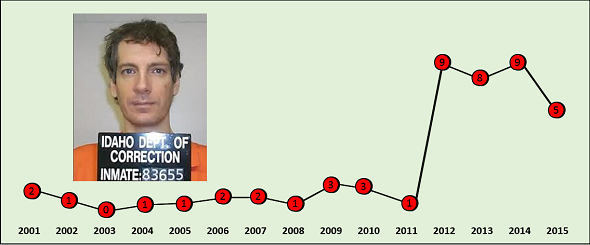

Sowohl der RSA-Vortrag als auch dieser Artikel sind natürlich zu kurz, um auf alle 50 Fälle einzugehen. Stattdessen werde ich ein paar Statistiken vorstellen, die ich auf Basis meiner Liste erstellt habe. Fangen wir mit der Anzahl der Fälle pro Jahr an.

Kriminalfälle, in denen Verschlüsselung eine Rolle gespielt hat, gibt es also schon länger. In den letzten Jahren ist die Zahl jedoch deutlich angestiegen. Ich gehe davon aus, dass ich die Zahl von fünf Fällen im Jahr 2015 noch nach oben korrigieren muss, da sicherlich noch weitere Verbrechen mit Krypto-Beteiligung bekannt werden.

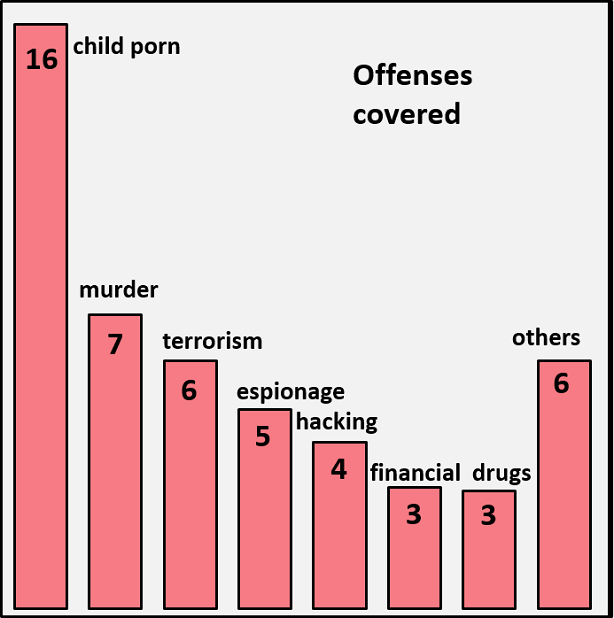

Kinderporno-Delikte besonders häufig

Kinderporno-Fälle kommen in meiner Sammlung besonders oft vor.

Aber auch andere Delikte sind gut vertreten. Anscheinend verwenden Kriminelle aller Coleur heutzutage Verschlüsselung.

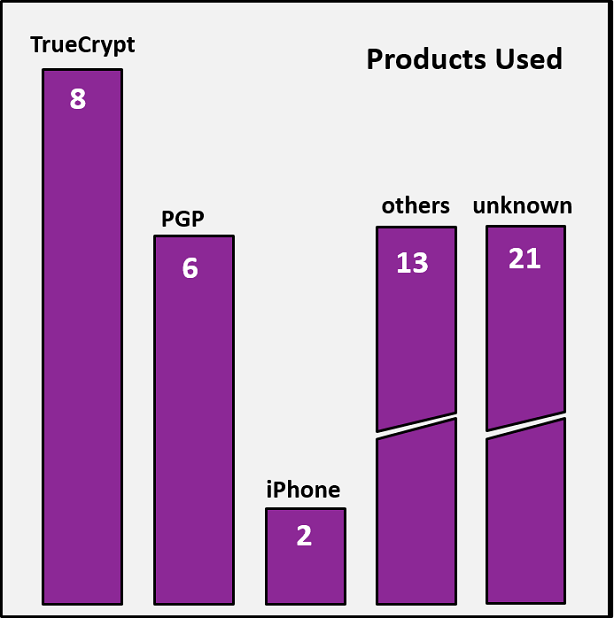

Verwendete Produkte

Offensichtlich steht das kostenlose, sichere und einfach zu verwendende Produkt TrueCrypt bei Kriminellen besonders hoch im Kurs.

Da die Entwicklung von TrueCrypt inzwischen aufgegeben wurde, dürften wohl die Nachfolger VeraCrypt und tc play demnächst in der Statistik vorkommen.

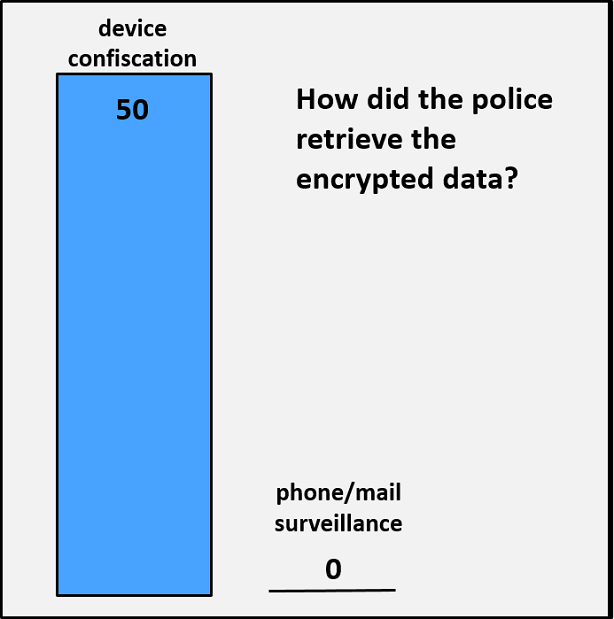

Telefon- und E-Mail-Überwachung spielen keine Rolle

Das FBI, so habe ich gestern auf der RSA-Konferenz von einem Mitarbeiter dieser Behörde erfahren, unterscheidet zwischen statischen und bewegten Daten.

Interessanterweise kommen in meiner Sammlung ausschließlich statische Daten (also solche, die auf Datenträgern gespeichert sind) vor. Verschlüsselte Informationen, die aus der Telefon- oder E-Mail-Überwachung stammen (also bewegliche Daten), sind dagegen nicht vertreten. Vielleicht redet die Polizei nicht so gerne darüber.

Auch die Opfer nutzen Verschlüsselung

Es wäre falsch zu glauben, dass die Polizei nur auf verschlüsselte Daten von Kriminellen stößt.

In zwei Fällen meiner Sammlung waren es die Opfer, die verschlüsselte Daten hinterlassen haben (es sind die Fälle Owens und Mills auf der Liste).

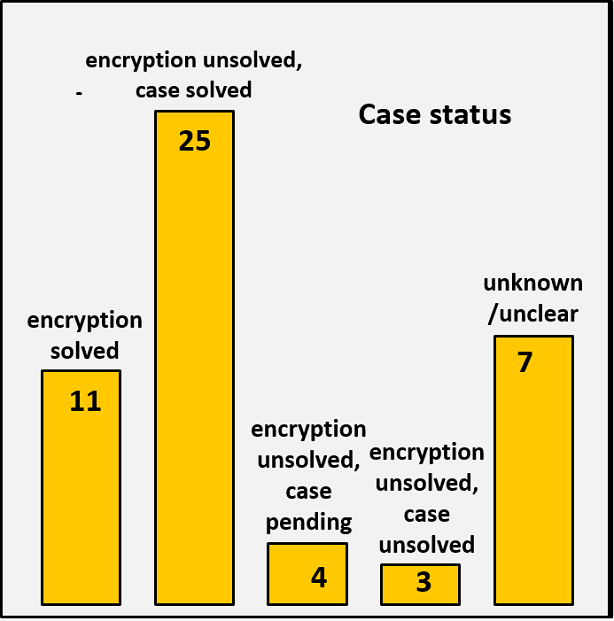

Meist ist die Polizei machtlos

Wenn die Polizei auf verschlüsselte Daten stößt, ist sie meist machtlos.

Nur etwa in jedem vierten Fall gelingt es der Polizei, die aufgefundenen Daten zu entschlüsseln.

Lohnt sich eine Hintertür?

Die entscheidende Frage in meinem RSA-Vortrag lautet: Rechtfertigen die Fälle, in denen die Polizei verschlüsselte Daten nicht lesen kann, eine Hintertür in Krypto-Produkten?

Die Statistik zeigt: In den meisten Fällen konnte die Polizei den Fall lösen, ohne die Verschlüsselung lösen zu können. Nur in drei von 50 Fällen tappt die Polizei sowohl in Bezug auf den Täter als auch in Bezug auf die Verschlüsselung im Dunkeln. Dabei ist noch nicht einmal klar, ob eine vorgeschriebene Hintertür in diesen drei Fällen überhaupt geholfen hätte – vielleicht steht ja nichts Interessantes in den Daten, oder vielleicht hätte der jeweilige Täter bzw. das jeweilige Opfer illegalerweise eine Lösung ohne Hintertür verwendet.

Kommentare (4)