Was wurde aus dem Maskenmann und seinen verschlüsselten Datenträgern? Laut einem Bericht von Spiegel Online hat die Polizei die Hoffnung noch nicht aufgegeben.

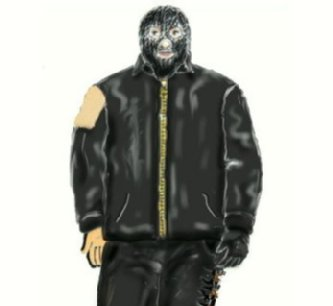

Am 15. April 2011 verhaftete die Polizei den 40-jährigen Pädagogen Martin Ney. Er wurde verdächtigt, der „Maskenmann“ zu sein, der mehrere Kinder getötet und zahlreiche weitere sexuell missbraucht hatte. Kinder in Schullandheimen und Internaten hatten immer wieder von einem vermummten Unbekannten berichtet, der nachts an ihren Betten stand. Viele dieser Aussagen wurden zunächst nicht ernst genommen. Die Polizei bemerkte erst relativ spät, dass die verschiedenen Todesopfer auf das Konto desselben Täters gingen.

Der Wörterbuch-Angriff versagte

Neys Computer wurde beschlagnahmt. Später entdeckte der Nachmieter in seiner ehemaligen Wohnung unter einer Dunstabzugshaube mehrere Festplatten, die die Polizei übersehen hatte. Sowohl die Daten auf den Festplatten als auch einige Dateien auf dem Rechner waren verschlüsselt. Welches Verschlüsselungsprogramm Ney verwendet hatte, ist nicht bekannt. Es könnte das kostenlose TrueCrypt gewesen sein – das wohl beliebsteste Verschlüsselungswerkzeug unter Kriminellen. Inzwischen wird TrueCrypt nicht mehr weiterentwickelt, es gibt aber Nachfolger wie VeraCrypt oder tcplay.

Die Soko “Dennis” hätte die Daten nun natürlich gerne entschlüsselt. Das gelang aber nicht. “Weder war der Beschuldigte bislang bereit, uns das Passwort zu nennen, noch konnten wir es in den vergangenen fünf Jahren mit technischen Hilfsmitteln knacken”, wurde Oberstaatsanwalt Kai Thomas Breas zitiert.

Mit den “technischen Hilfsmitteln” war wohl ein so genannter Wörterbuch-Angriff gemeint. Dieser sieht vor, einen Passwort-Kandidaten nach dem anderen durchzuprobieren. Ein Wörterbuch-Angriff ist oft die einzige Möglichkeit, eine moderne Verschlüsselung zu knacken. Es gibt spezielle Programme dafür (z. B. John the Ripper), die mit entsprechenden Wortlisten gefüttert werden müssen (die Openwall-Wortliste hat beispielsweise 40 Millionen Einträge). Neben den eigentlichen Wörtern werden stets auch möglichst viele Varianten davon (Passwort, PASSWORT, TROWSSAP, pASSWORT, passwort, Passw0rt, Pa55wort, …) getestet.

Die im Fall des Maskenmanns eingesetzte Software soll pro Sekunde 125.000 Wörter getest haben. Dennoch blieb die Wörterbuch-Attacke ergebnislos. Trotz allem wurde Ney zu einer lebenlangen Haftstrafe verurteilt.

Dass die Polizei es mit Verschlüsselungstechnik zu tun hat (und meist kapitulieren muss), ist kein Einzelfall. Auf meine Fallsammlung zu diesem Thema habe ich ja schon öfters verwiesen.

Was wurde aus dem Maskenmann?

Gestern berichtete Spiegel Online nach längerer Zeit mal wieder über den Maskenmann, und zwar in der Rubrik “Was wurde aus …”.

Laut diesem Artikel besteht die Soko “Dennis” nach wie vor. Sie ist immer noch daran interessiert, an die verschlüsselten Daten heranzukommen. Es kann nämlich durchaus sein, dass Ney weitere Verbrechen begangen hat. In Frankreich und Holland kam es 1998 und 2004 zu Taten mit ähnlichem Muster, die bis heute nicht aufgeklärt sind.

Den Wörterbuch-Angriff hat man inzwischen aber gestoppt. “Das macht keinen Sinn mehr, wir kriegen es so einfach nicht hin”, lautet die Begründung des Oberstaatsanwalts. Stattdessen wollen die Ermittler das Passwort nun wieder vom Täter selbst erfahren. Dem Artikel zufolge besuchen Polizisten den verurteilten Mörder öfters. Dieser hatte sogar angekündigt, das Passwort irgendwann vielleicht zu verraten – dies aber bisher nicht in die Tat umgesetzt.

Eine Sache verstehe ich nach wie vor nicht. Warum bittet die Polizei nicht die Öffentlichkeit um Mithilfe? Entgegen anders lautenden Kommentaren müsste sie dazu keine verschlüsselten Daten des Maskenmanns preisgeben. Dies liegt daran, dass ein Verschlüsselungsprogramm vor dem Entschlüsseln stets die Korrektheit des eingegebenen Schlüssels (dieser ist vom Passwort abgeleitet) prüft. Für diese Prüfung werden keine Daten verwendet, die etwas mit den verschlüsselten Informationen zu tun haben. Die entsprechenden Informationen könnte die Polizei daher gefahrlos veröffentlichen. Ich bin sicher, Experten in aller Welt würden sich an der Suche beteiligen.

Die einzige mir einleuchtende Erklärung, warum die Polizei die Öffentlichkeit nicht einschaltet: Sie will nicht verraten, mit welcher Software der Täter sie überlistet hat.

Follow @KlausSchmeh

Zum Weiterlesen: Codeknacker auf Verbrecherjagd – Schnelldurchlauf

Letzte Kommentare