Zu wissen, wer mit wem irgendwelche Nachrichten austauscht, kann äußerst aufschlussreich sein. Über die Techniken, die für solche Schnüffeleien verwendet werden, ist seltsamerweise so gut wie nichts bekannt.

Am 7. Juli 1998 begehen die Berufsverbrecher Wilhelm Hudelmaier und Herbert Jacoby ihren 19. Raubüberfall. Sie bringen in Ehingen (Baden-Württemberg) einen Bankdirektor und seine Frau in Ihre Gewalt. Mit Hilfe eines Bankangestellten, der hinzugezogen wird, gelingt es den beiden Tätern, 2 Millionen Mark aus dem Tresor des Kreditinstituts zu erbeuten. Anschließend fesseln sie den Angestellten an einen Hochsitz und entkommen unerkannt.

Nach der Tat ruft Herbert Jacoby von einer Telefonzelle die Familie des Bankangestellten an, um dieser den Aufenthaltsort des Entführten mitzuteilen. Anschließend tätigt Jacoby vom selben Apparat aus ein weiteres Telefonat: Er ruft bei sich zuhause an.

Als die Polizei die Spuren des Falles untersucht, ermittelt sie die Telefonzelle, aus der einer der Täter die Familie des Bankangestellten angerufen hat. Es fällt auf: Vom selben Apparat wurde unmittelbar danach eine weitere Nummer gewählt. Diese kommt einer Visitenkarte gleich. Wenige Tage später werden Hudelmaier und Jacoby verhaftet und schließlich zu langjährigen Haftstrafen verurteilt. Die bekannteste von 19 Taten, die sie begangen haben, ist die Entführung der Kinder des damaligen Drogerie-Königs Anton Schlecker im Jahr 1987.

Verkehrsfluss-Analysen

Den Schlecker-Entführern wurde also ein Telefonat zum Verhängnis. Interessanterweise spielte der Inhalt dieses Telefongesprächs keinerlei Rolle (und war der Polizei auch nicht bekannt). Allein die Information, wer mit wem telefonierte, reichte aus.

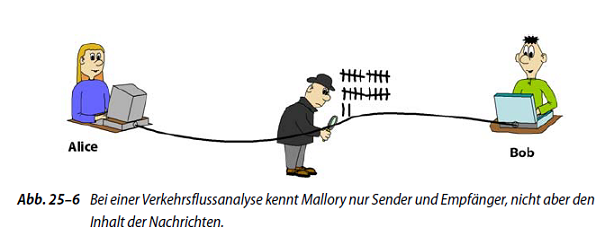

Wenn jemand Kommunikationsverbindungen auswertet, ohne auf den Inhalt der Kommunikation einzugehen, bezeichnet man das als Verkehrsfluss-Analyse (traffic analysis).

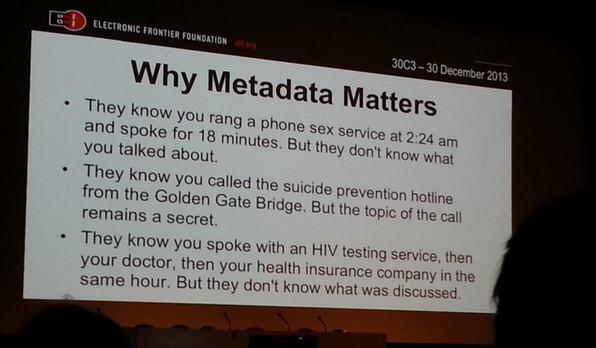

Verkehrsflussanalysen können eine wirksame Waffe sein. Dies zeigt beispielsweise die folgende Powerpoint-Folie, die über Twitter verbreitet wurde:

Diese Liste ließe sich beliebig fortsetzen:

- Sie wissen, dass du mehrmals jährlich die Webseite eines Whisky-Händlers aufrufst. Aber sie kennen dein Lieblingsgetränk nicht.

- Deine Frau weiß, dass du mehrmals täglich die hübsche Blondine aus dem Tennisclub angerufen hast. Sie weiß aber nicht, worüber ihr geredet habt.

- Sie wissen, dass ein hochrangiger Mitarbeiter der Firma XY einen Journalisten angerufen hat – kurz bevor dieser eine Enthüllungs-Story über XY veröffentlicht hat. Sie wissen aber nicht, was am Telefon besprochen wurde.

Warum redet niemand darüber?

Vor ein paar Wochen war ich auf der HAM Radio in Friedrichshafen, wo ich am Stand des US-Professors Tom Perera meine Bücher ausstellen durfte. Dort kam ich mit einem Niederländer ins Gespräch, der mich auf das Thema Verkehrsfluss-Analysen ansprach. Unter anderem fragte er mich: “Ist Ihnen schon einmal aufgefallen, dass es kaum Literatur zu diesem Thema gibt?”

Ich musste ihm Recht geben. Anscheinend gibt es kaum Forschungsarbeiten und kein einziges Buch über Verkehrsfluss-Analysen auf dem Markt. In den meisten Kryptologie- und IT-Sicherheits-Büchern kommt dieses Thema nicht vor. Immerhin gibt es in meinem eigenen Buch Kryptografie – Verfahren, Protokolle, Infrastrukturen ein kurzes Kapitel und ein Bild dazu.

Zu den wenigen aussagekräftigen Quellen gehört ein kurzer Aufsatz über Verkehrsfluss-Analysen.

Dieser Mangel an Informationen ist umso erstaunlicher, als Verkehrsfluss-Analysen nichts Neues sind. Man kann davon ausgehen, dass die Briten im Zweiten Weltkrieg in Bletchley Park nicht nur die Enigma knackten, sondern auch die deutschen Funkverbindungen analysierten. In den diversen Bletchley-Park und Enigma-Büchern sucht man vergeblich nach Informationen dazu.

Doch warum redet niemand über Verkehrsfluss-Analysen? Der besagte Niederländer hat einen Verdacht: Er geht davon aus, dass Geheimdienste Verkehrsfluss-Analysen ausgiebig nutzen und ein großes Know-how in diesem Bereich besitzen. Sie vermeiden es jedoch tunlichst, darüber zu reden. Ansonsten könnten entsprechende Gegenmaßnahmen populär werden und den Geheimdiensten das Leben schwer machen. Selbst Informationen über Verkehrsfluss-Analysen im Zweiten Weltkrieg sind demnach immer noch als geheim eingestuft.

Sollte dieser Verdacht stimmen, dann hätten wir in Bezug auf Verkehrsfluss-Analysen heute eine ähnliche Situation wie in der Verschlüsselungstechnik vor 40 bis 50 Jahren. Damals hatten Militär und Geheimdienste bereits ein beträchtliches Verschlüsselungs-Know-how aufgebaut, während die Öffentlichkeit in dieser Hinsicht weigehend ahnungslos war. Selbst Publikationen über die Geschichte der Kryptologie wurden zensiert, um im Volk keine schlafenden Hunde zu wecken. Erst in den siebziger Jahren entwickelte sich die Kryptologie zu einer öffentlich betriebenen Wissenschaft.

Kommentare (17)