Der erste kanadische Premierminister hinterließ zahlreiche verschlüsselte Telegramme und andere verschlüsselte Mitteilungen. Blog-Leser Matthew Brown konnte die meisten davon entschlüsseln – aber nicht alle.

English version (translated with DeepL)

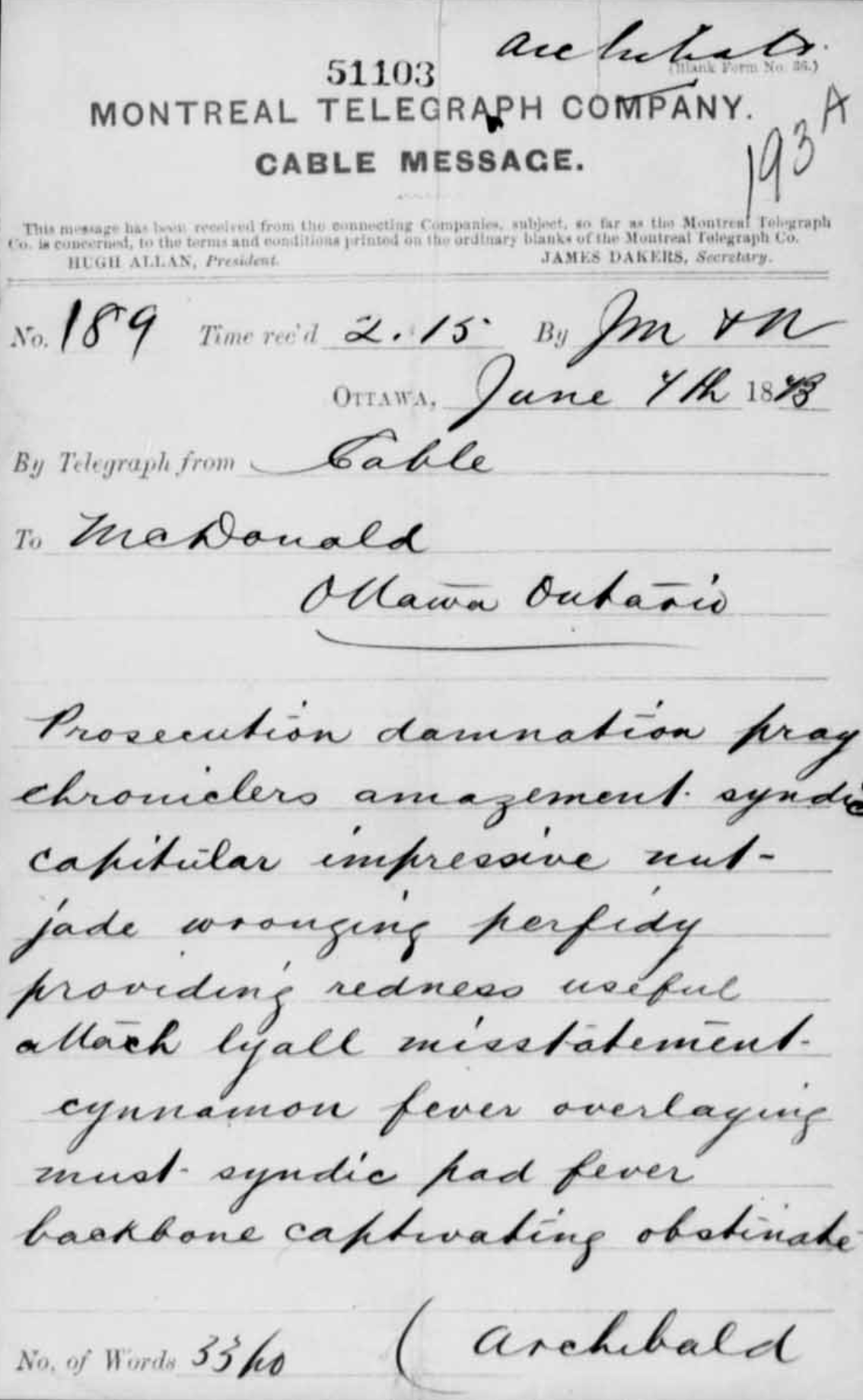

John A. Macdonald (1815-1891) war der erste kanadische Premierminister. Blog-Leser Matthew Brown aus England hat mich auf eine Sammlung verschlüsselter Botschaften (hauptsächlich Telegramme) aufmerksam gemacht, die Macdonald verschickte oder die in seinem Umfeld entstanden sind. Diese Nachrichten stammen aus kanadischen Archiven und sind über die Webseite “Canadian Library and Archives” zugänglich. Hier ist ein Beispiel (es ist der erste Eintrag in der weiter unten vorgestellten Liste):

Hier ist eine Transkription:

Prosecution damnation pray chronicler amazement syndic capitular impressive nut jade wronging perfidy providing redness useful? lyall misstatement cinnamon fever overlaying must syndic had fever backbone captivating obstinate

Wie man sieht, besteht dieses Telegramm zwar aus sinnvollen Wörtern (“damnation”, “pray”, “fever”, …), doch diese bilden keine sinnvollen Sätze. Der vermutliche Grund: Macdonald hat ein Codebuch verwendet. Codebücher sowie Telegramme, die damit verschlüsselt wurden, waren zur damaligen Zeit weit verbreitet.

Ein Codebuch übersetzt jedes gängige Wort einer Sprache in Codewort (auch als “Codegruppe” bezeichnet). Als Codewörter wurden oft Zahlen (etwa “738392”) oder Buchstabengruppen (etwa “hsszdh”) verwendet. Aber auch sinnvolle Wörter kamen zum Einsatz.

Lösungsansatz

Wie kann man eine solche Codebuch-Verschlüsselung knacken? Leser dieses Blogs oder meines Buchs “Codebreaking: A Practical Guide” wissen vielleicht, dass es oft nur eine Methode gibt, die zum Erfolg führt: Man macht das Codebuch ausfindig. Auf den Webseiten von Satoshi Tomokyo und John McVey sind zahlreiche Codebücher gelistet und verlinkt. Auch bei Google Books und im Internet Archive wird man fündig.

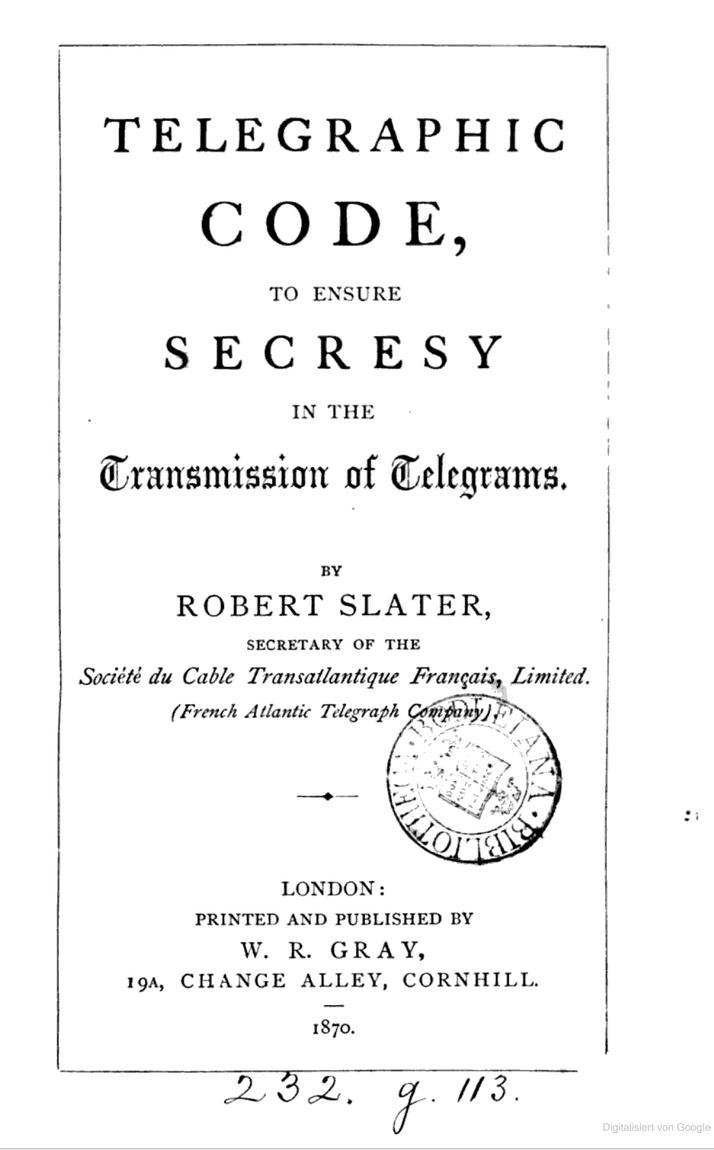

In diesem Fall war jedoch gar keine Suche notwendig. Matthew Brown hatte die Lösung nämlich schon vor dem Problem gefunden: Als er sich das Slater-Codebuch (aus dem Jahr 1870) anschaute, das es auf Google Books gibt, las er, dass die kanadische Regierung einst damit gearbeitet hatte. Erst danach schaute er sich in den kanadischen Archiven um und fand die besagten Kryptogramme. Das folgende Bild zeigt das Titelblatt des Slater-Codebuchs:

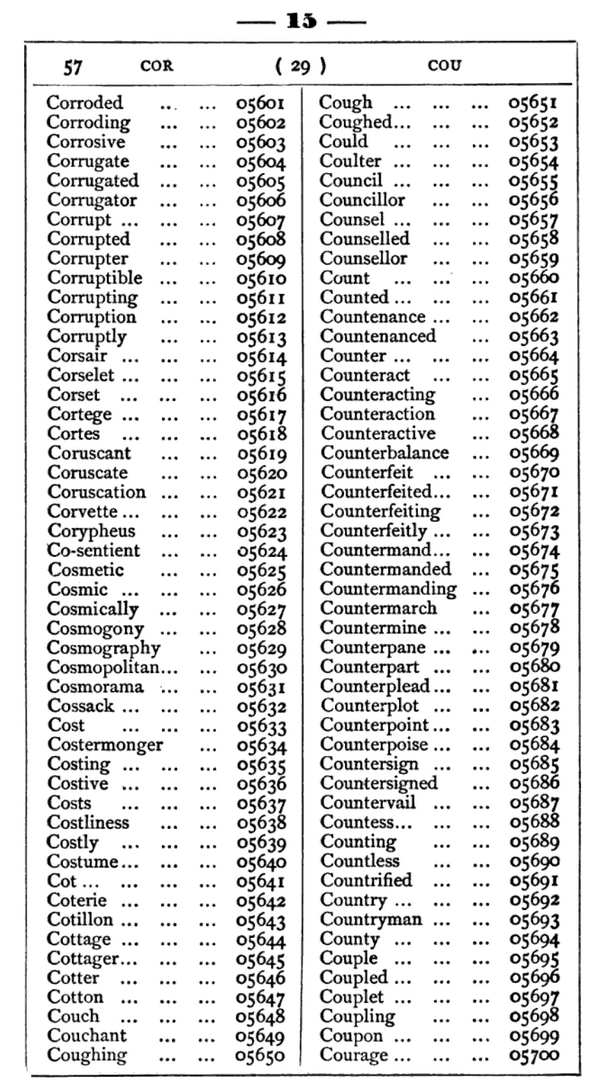

Hier ist eine Seite aus dem Slater-Codebuch:

Ganz so einfach war die Sache jedoch nicht. Wie man sieht, bildet der Slater-Code englische Wörter auf Zahlen ab. Übrigens muss man jeder fünfstelligen Zahl die über der Tabelle angebrachte Zahl voranstellen, wodurch CORRODED beispeisweise das Codewort 1505601 zugeordnet wird. In dieser Form kann Macdonald das Codebuch aber nicht verwendet haben, denn seine Botschaften bestehen nicht aus Zahlen, sondern aus Wörtern.

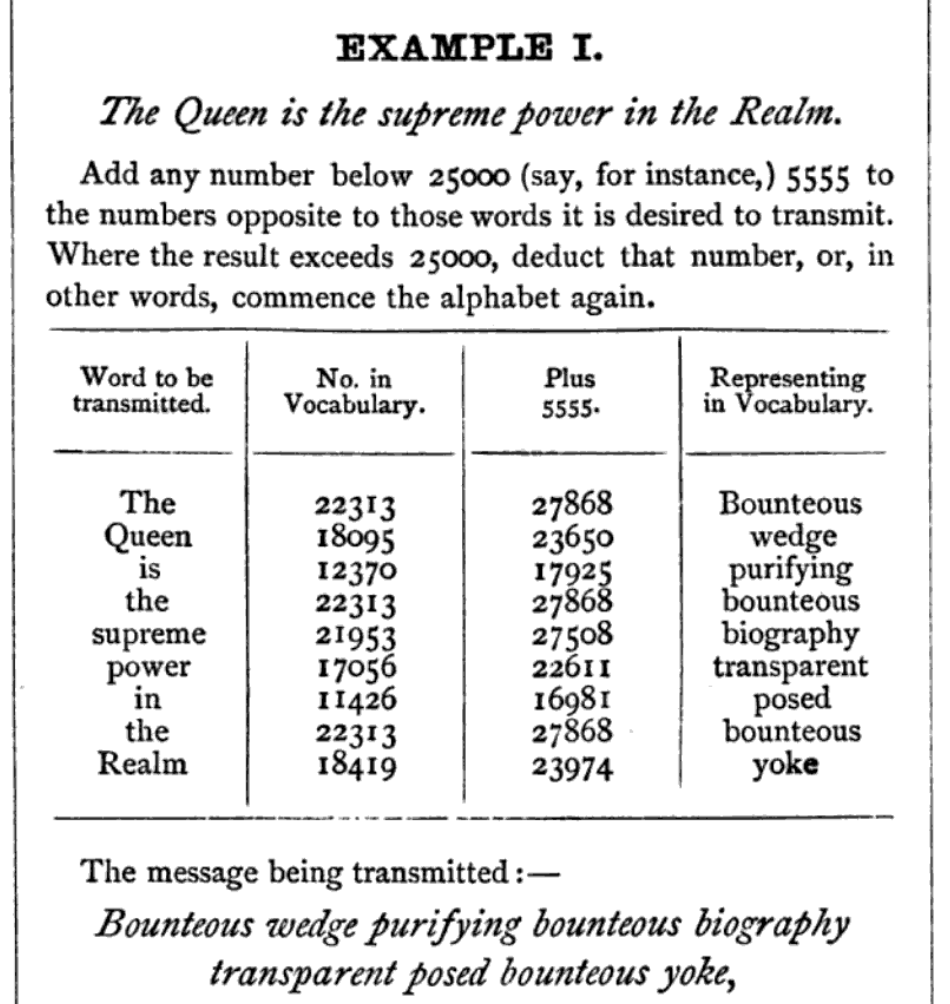

In der Tat wird in der Einleitung des Codebuchs erklärt, wie man den Code auf andere Weise nutzen kann: Man wählt das gesuchte Wort, nimmt die zugehörige Zahl, zählt eine vereinbarte Zahl hinzu und wandelt das Ergebnis schließlich wieder in das zugehörige Wort um. Die vereinbarte Zahl ist ein Schlüssel, der nur Sender und Empfänger bekannt sein darf. Die folgende Tabelle zeigt, wie der Satz THE QUEEN IS THE SUPREME POWER IN THE REALM mit dem Schlüssel 5555 verschlüsselt wird:

Die verschlüsselte Nachricht lautet: BOUNTEOUS WEDGE PURIFYING BOUNTEOUS BIOGRAPHY TRANSPARENT POSED BOUNTEOUS YOKE

Matthew Browns Lösung

Matthew Brown ging davon aus, dass auch John A. Macdonald und seine Kollegen auf diese Weise verschlüsselt hatten. Doch welche(n) Schlüssel hatten sie verwendet? Da das Slater-Codebuch 25.000 Einträge hat, gab es 24.999 Möglichkeiten.

Matthew schrieb ein Computer-Programm, das auf eine verschlüsselte Nachricht jeden der fast 25.000 möglichen Schlüssel anwendete und jeweils prüfte, ob der Klartext Sinn ergab. Letzteres entschied das Programm, indem es die Häufigkeiten der im Klartext enthaltenen Wörter in der englischen Sprache auswertete. Häufige Wörter, wie MONEY oder GERMANY, ergaben höhere Bewertungen als als etwa CANTATA oder REPULSIVE.

Tatsächlich konnte Matthew auf diese Weise die meisten der verschlüsselten Nachrichten aus dem Umfeld von Macdonald dechiffrieren. Er stellte mir dankenswerterweise eine Liste aller Kryptogramme mit Trankription, Link zum Archiv und (falls bekannt) dem Klartext zur Verfügung. Das eingangs gezeigte Telegramm wurde beispielsweise mit dem Schlüssel 250 verschlüsselt und liest sich im Klartext wie folgt:

PRIVATE CRITICAL POINT CHANCEs AGAINST SUCCESS BUT IF NEGOTIATION INTERRUPTED WHEN PARTY PROFESS READINESS UNDERTAKE? ALAN MIGHT CHARGE FAILURE ON MOLLIFY SUCCESS GRAND FAILURE ASSURED BY NINETEENTH

Als weiteres Beispiel schauen wir uns die Nummer 10 auf der Liste an:

Matthews Transkription liest sich wie folgt:

Hay Renouncing beautifully parallel curly rumbled hug heligoland trustee speak

Hier ermittelte Matthew den Schlüssel 500 und folgenden Klartext:

GORGE RECEIVED ASSURANCE OF CORDIAL RESPONSE RESPECTING YOUR TEETOTALER SISTER

Wie Matthew herausfand, nutzten die Absender zunächst Vielfache von 100 als Schlüssel. Da im Slater-Codebuch jeweils 100 Wörter auf einer Seite stehen, macht dies das Verschlüsseln einfacher. Ab etwa 1888 zählte man jeweils noch das Datum zum Schlüssel, beispielsweise in der Form 1234 + Tag des Monats.

Ungelöste Nachrichten

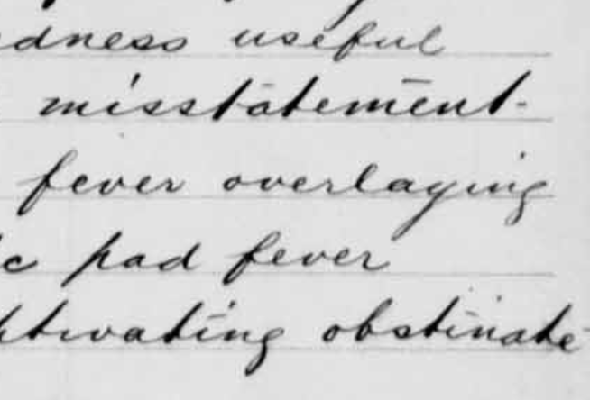

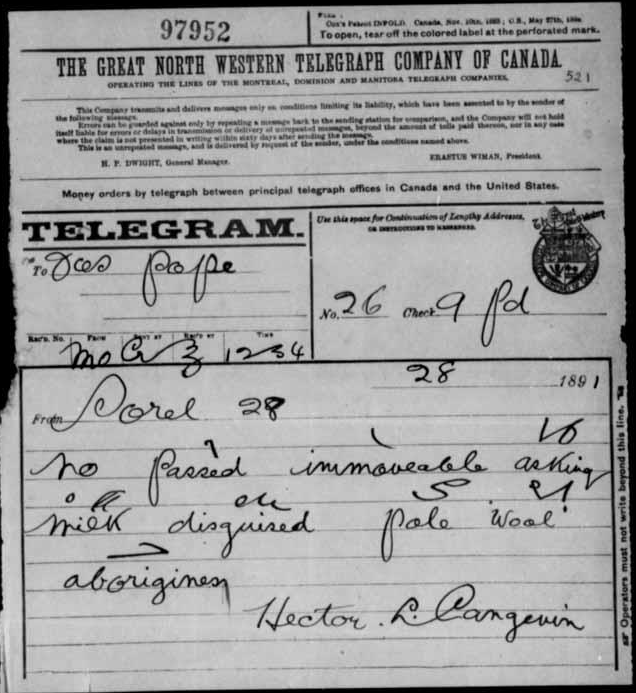

Matthew konnte leider noch nicht alle Kryptogramme lösen, wie man in seiner Liste erkennen kann. Von den ungelösten Botschaften ist folgende besonders interessant:

Über einige der Codewörter ist ein Wort in Kurzschrift geschrieben. Kann ein Leser diese Notizen entziffern? Natürlich würde sich Matthew auch über sonstige Unterstützung freuen. Es gibt schließlich noch einiges zu tun.

Zum Schluss möchte ich mich herzlich bei Matthew Brown für diese tollen Informationen bedanken! Und natürlich möchte ich ihm zu den Dechiffrierungen gratulieren. Es war nicht sein erster Erfolg: Matthew war auch am Knacken der Briefe von Karl I. (zusammen mit Norbert Biermann und Thomas Bosbach) beteiligt.

Matthew ist von Beruf Computerspiele-Entwickler und seit fünf Jahren an Kryptologie interessiert. Damals hat ihn Simon Singhs Buch “Geheime Botschaften” für das Thema begeistert. Es freut mich, dass er nun zu meinen Blog-Lesern gehört.

Follow @KlausSchmeh

Further reading: Encryped telegram from 1948 deciphered

Linkedin: https://www.linkedin.com/groups/13501820

Facebook: https://www.facebook.com/groups/763282653806483/

Kommentare (4)